Blogs.

In unseren Blogs finden Sie die neuesten Informationen zur Cybersicherheit.

Gemeinsam das Cyberrisiko für Ihre Kunden beseitigen

Partnerschaftliches Geschäftsmodell In der relativ kurzen Zeit unseres...

Die Bedrohungslage in 2026: Strategien neu denken, Angreifer überholen

Die Cyberabwehr befindet sich inzwischen in einem Wettlauf, der in Minuten...

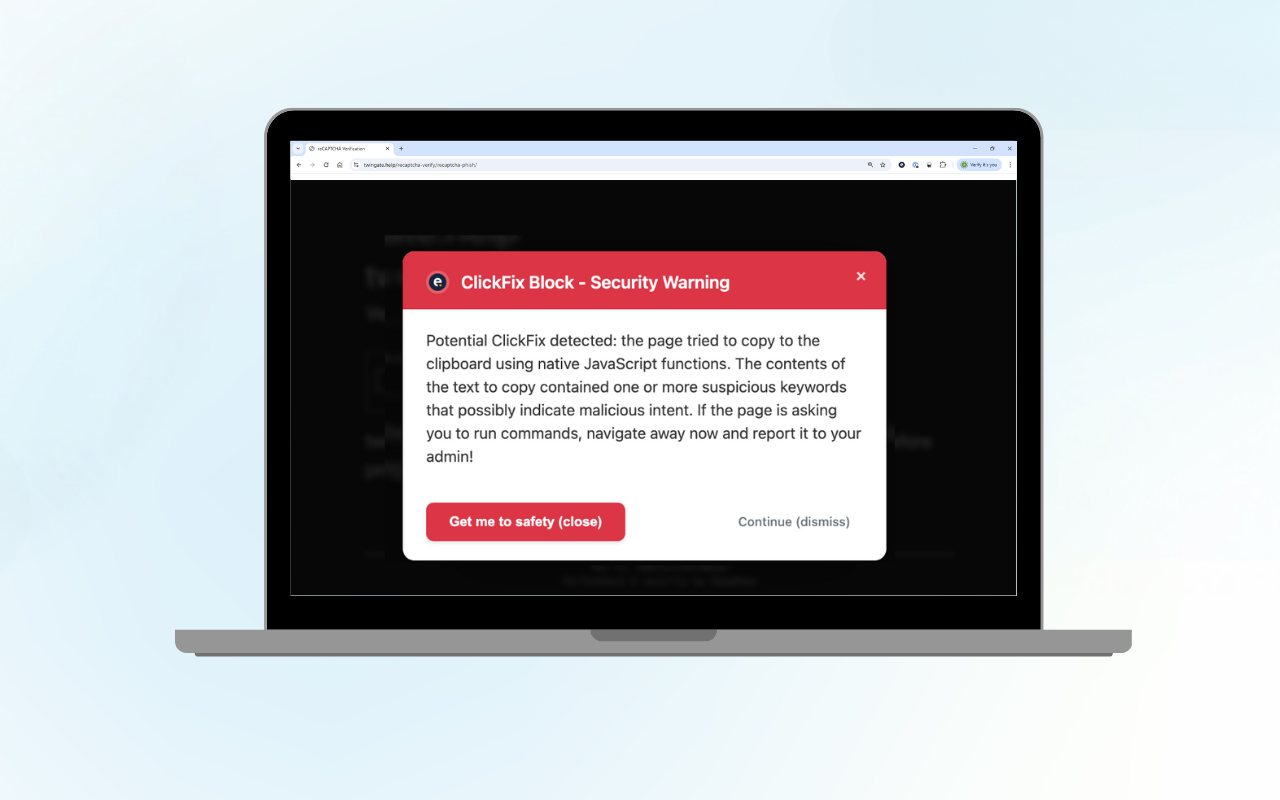

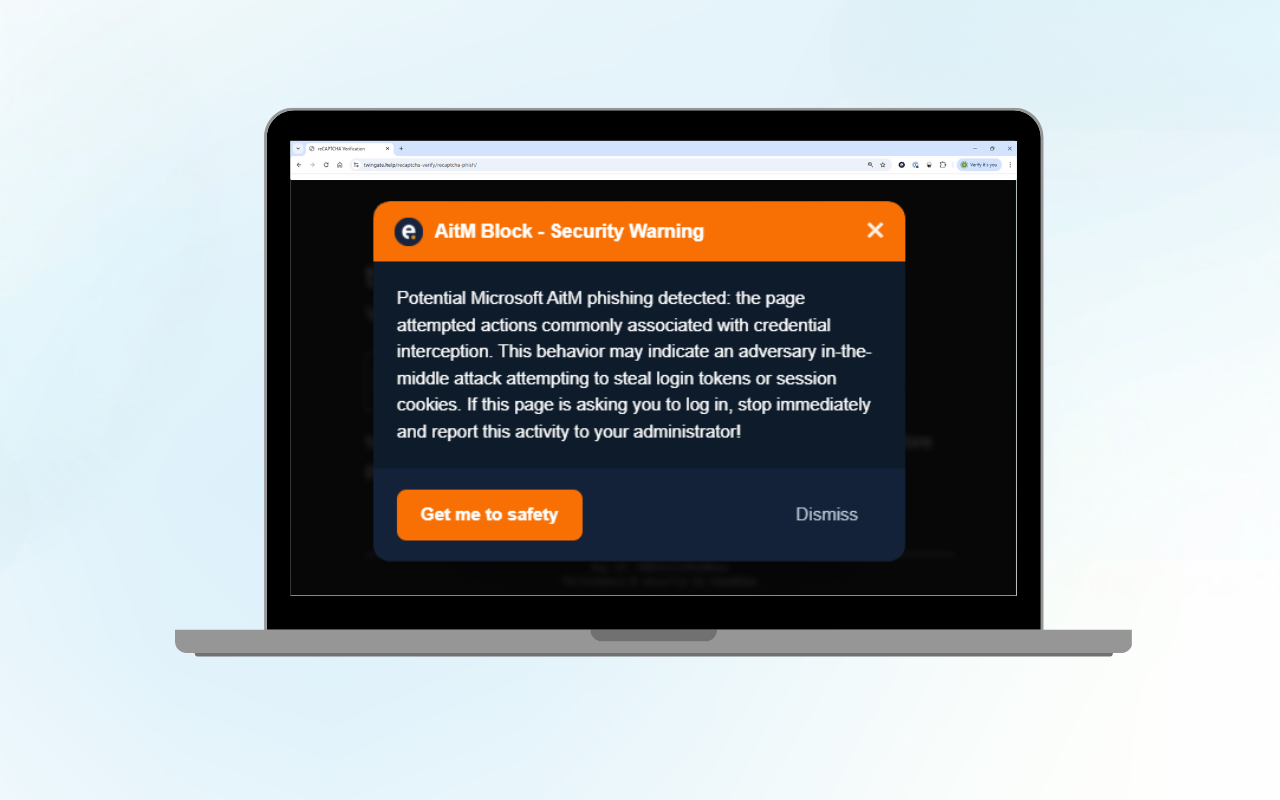

Kostenlose Browser-Erweiterung schützt vor AitM-Phishing in Microsoft 365

Adversary-in-the-Middle (AitM)-Phishing ist eine schnell wachsende Bedrohung,...

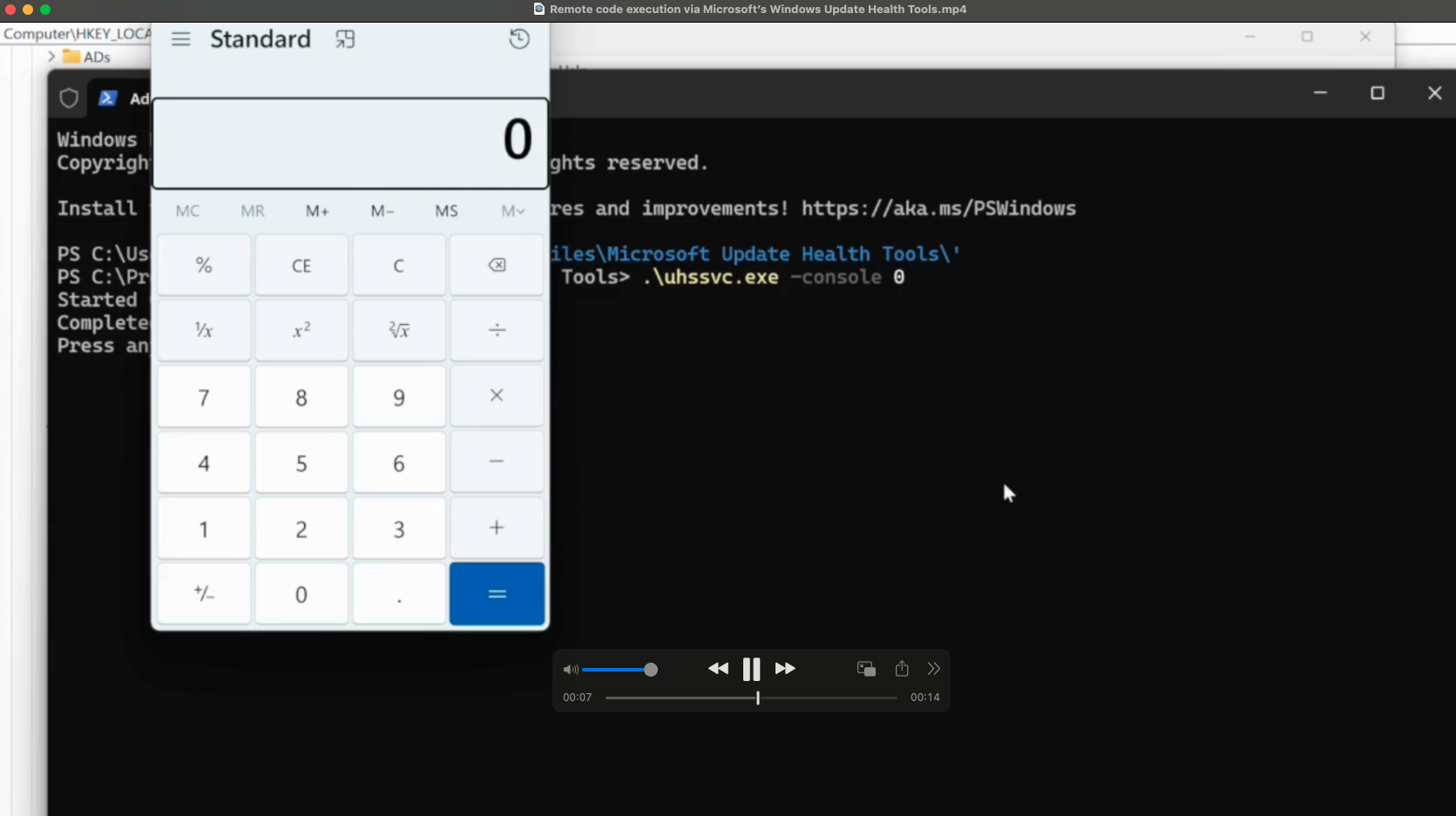

Remote-Code-Ausführung (RCE) über Microsofts Windows Update Health Tools

Ein vertrautes Windows-Tool mit unerwartetem Angriffspfad Eye Research hat eine...

Business Email Compromise: Wie ein Betrugsfall fast eine Million kostete

Business Email Compromise (BEC) zählt nach wie vor zu den folgenschwersten,...

Dem Stillstand entkommen: Wie Move Intermodal einen Ransomware-Angriff stoppte

Bei diesem realen Vorfall, den Eye Security bei Move Intermodal untersucht hat,...

Ein Ransomware-Angriff aus der Praxis: Was tun, wenn es zu spät ist?

„Alle Systeme sind ausgefallen. Wir sind ausgesperrt. Wir wissen nicht, wie...

Was die Attacken auf M&S, Harrods und UNFI für Ihre Cyberabwehr bedeuten

Eine Welle von schwerwiegenden Cyberangriffen erschüttert aktuell den...

Gefälschte Chef-E-Mails: Alles, was Sie über CEO Fraud wissen müssen

CEO Fraud, auch als „Chef-Masche“ oder „Fake President Fraud“ bekannt, ist eine...

8Base-Ransomware-Angriff: Schlüssel und Dateien wiederherstellen

Das Incident-Response-Team von Eye Security wurde neulich beauftragt, einen...

Sneaky 2FA: Mit dieser KQL-Abfrage bleiben Sie der Bedrohung einen Schritt voraus

Bei Eye Security suchen wir ständig nach neuen Bedrohungen und...