Blogs.

In unseren Blogs finden Sie die neuesten Informationen zur Cybersicherheit.

Gemeinsam das Cyberrisiko für Ihre Kunden beseitigen

Partnerschaftliches Geschäftsmodell In der relativ kurzen Zeit unseres...

Der aktuelle Stand der Cybervorfälle 2026 | Trendbericht

Eye Security analysierte zwischen Januar 2023 und November 2025 insgesamt 630...

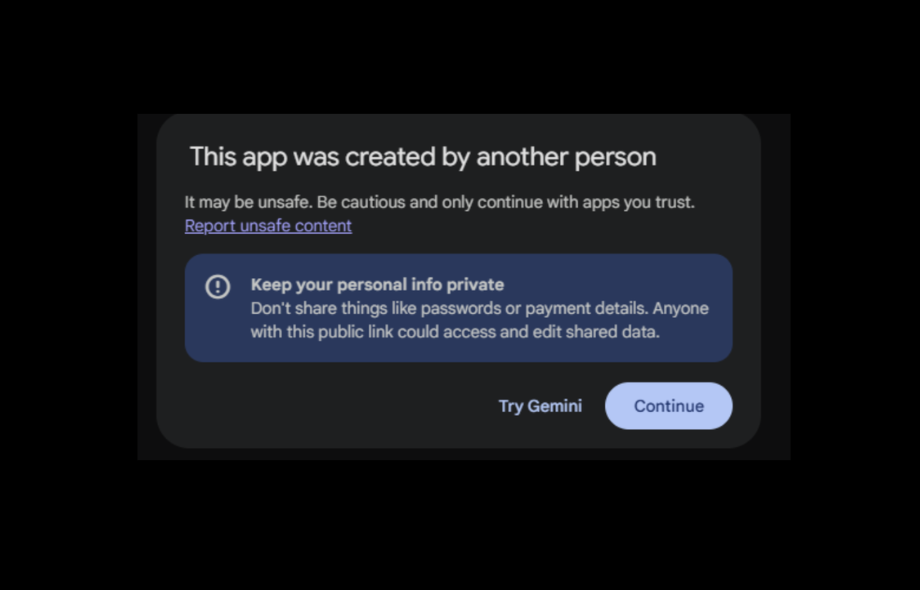

Vom Helfer zum Cyberrisiko: Warum AI-Canvases jetzt Aufmerksamkeit erfordern

Eye Research hat gezeigt, dass ein AI-Canvas legitime Inhalte imitieren kann,...

Vom Risikomanagement zur aktiven Cyber-Resilienz nach der NIS2-Richtlinie

Mit dem NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) sind...

Die Bedrohungslage in 2026: Strategien neu denken, Angreifer überholen

Die Cyberabwehr befindet sich inzwischen in einem Wettlauf, der in Minuten...

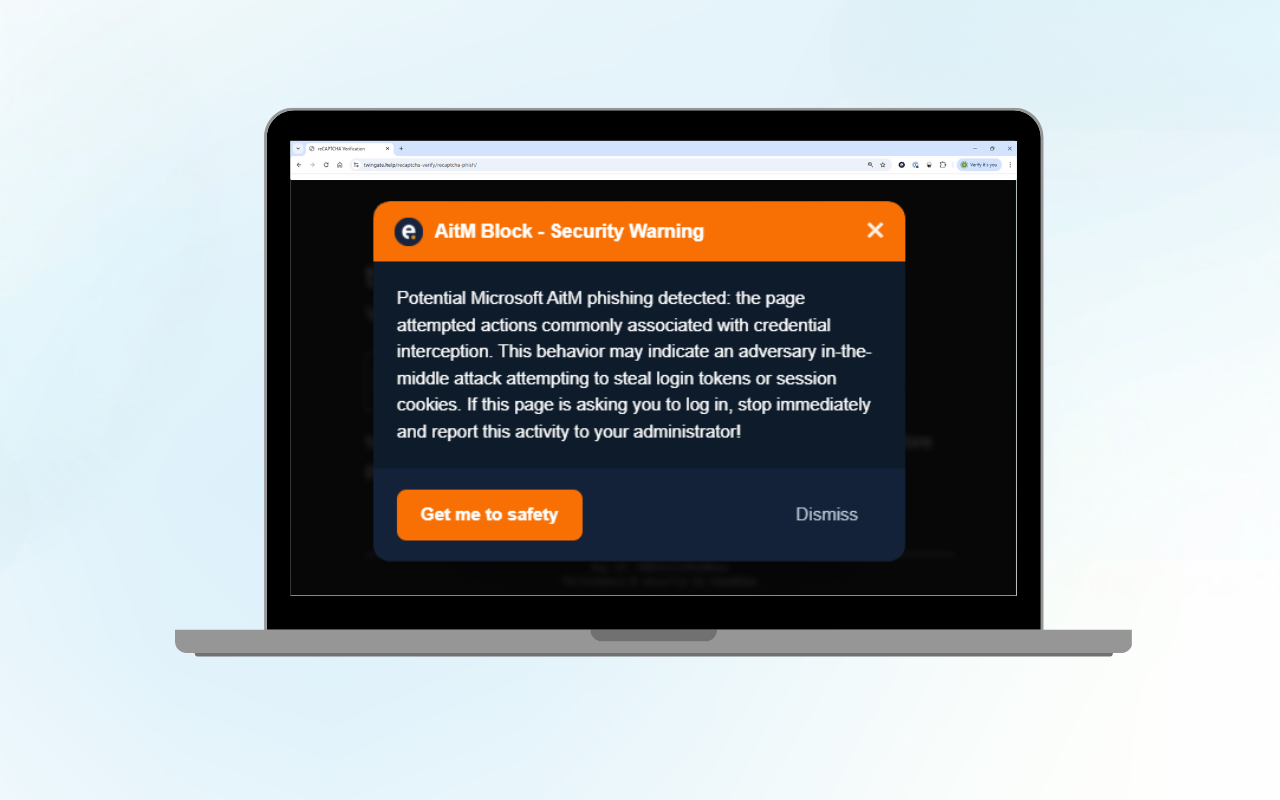

Kostenlose Browser-Erweiterung schützt vor AitM-Phishing in Microsoft 365

Adversary-in-the-Middle (AitM)-Phishing ist eine schnell wachsende Bedrohung,...

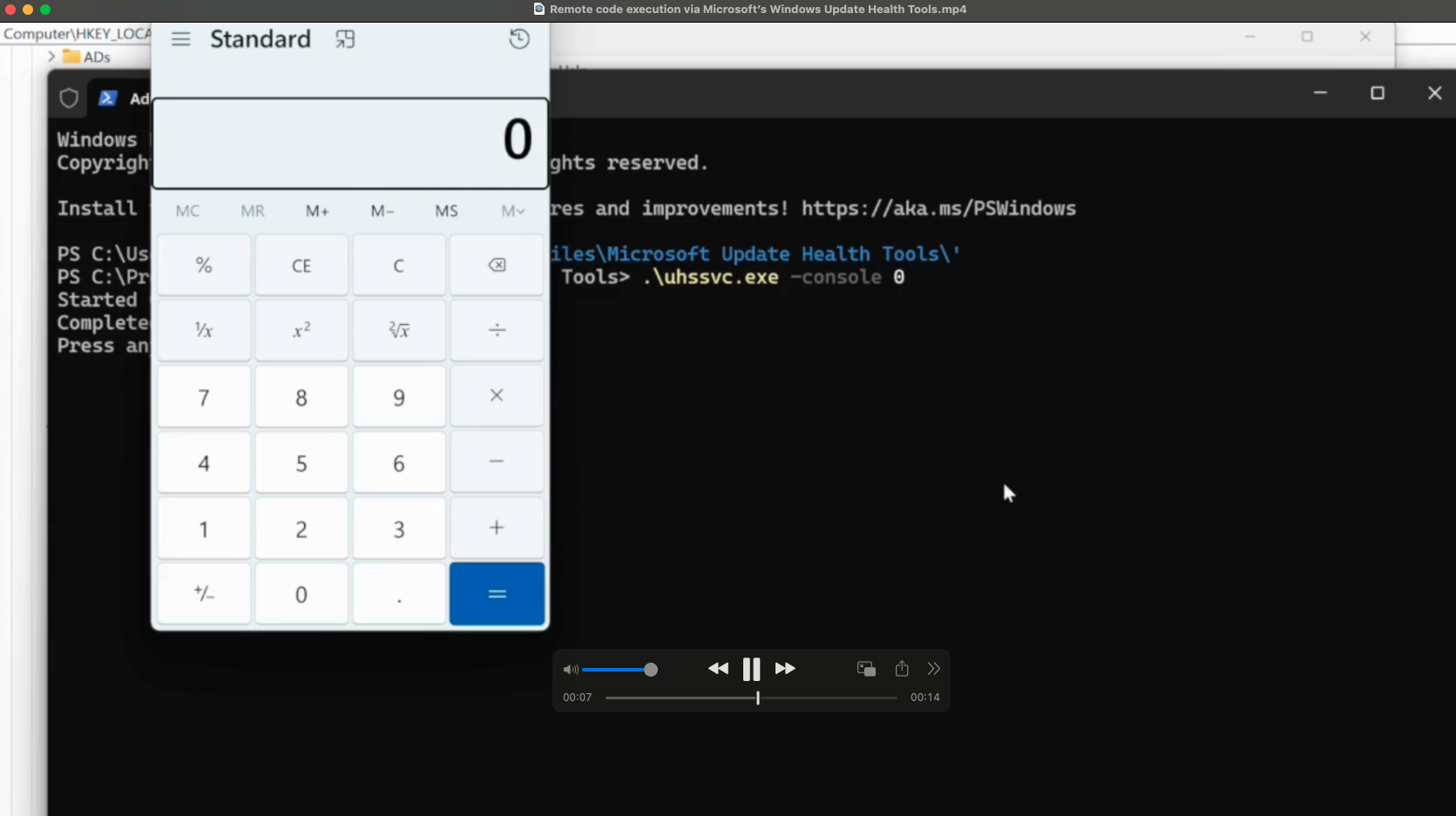

Remote-Code-Ausführung (RCE) über Microsofts Windows Update Health Tools

Ein vertrautes Windows-Tool mit unerwartetem Angriffspfad Eye Research hat eine...

Shadow AI im Visier: Ein Tool für CISOs

Generative KI verändert die Art und Weise, wie Unternehmen arbeiten. Tools wie...

Business Email Compromise: Wie ein Betrugsfall fast eine Million kostete

Business Email Compromise (BEC) zählt nach wie vor zu den folgenschwersten,...

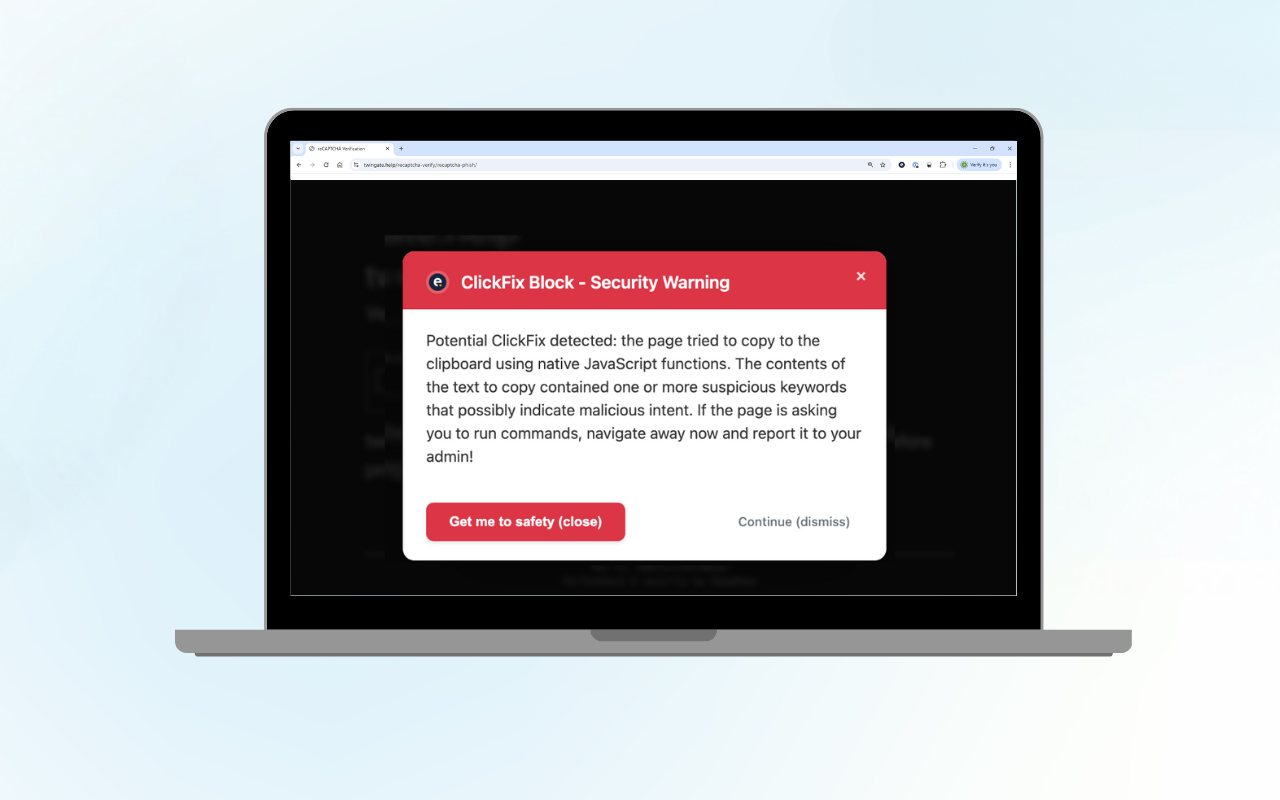

ClickFix Block: Schützen Sie Ihre Organisation vor Fake-Captcha-Angriffen

Eine neue Angriffstechnik bedroht Internet-Nutzer: der Fake-Captcha-Angriff,...

Dem Stillstand entkommen: Wie Move Intermodal einen Ransomware-Angriff stoppte

Bei diesem realen Vorfall, den Eye Security bei Move Intermodal untersucht hat,...