Business Email Compromise (BEC) zählt nach wie vor zu den folgenschwersten, aber oft unterschätzten Formen der Cyberkriminalität. Im Gegensatz zu Ransomware, die mit spektakulären Systemausfällen und Erpresserschreiben für Schlagzeilen sorgt, beruht BEC auf subtiler Täuschung und dem gezielten Ausnutzen von Vertrauen. In unserem aktuellen Incident-Response-Webinar beleuchten wir einen realen Fall, in dem Angreifer E-Mail-Konten kompromittierten und betrügerische Überweisungen veranlassten, beinahe mit einem finanziellen Schaden von einer Million Euro.

Dieser Artikel zeigt, wie der Angriff ablief, wie die Untersuchung durchgeführt wurde und welche Lehren daraus gezogen wurden. Er bietet praktische Einblicke für IT- und Finanzverantwortliche.

Tag 1. Eine fehlende Zahlung

Alles begann mit einem Anruf. Ein Finanzcontroller der nationalen Niederlassung einer internationalen Mitgliederorganisation meldete, dass eine größere Zahlung aus dem Ausland nicht eingegangen war. Was zunächst wie eine administrative Verzögerung wirkte, stellte sich bald als Hinweis auf einen gezielten Angriff heraus.

Die Täter hatten legitime Rechnungen verändert und neue Bankverbindungen eingefügt. Die Zahlungen wurden ordnungsgemäß ausgeführt, jedoch auf Konten, die nicht zu den tatsächlichen Empfängern gehörten.

Tag 2. Den Schaden ermitteln

Als das Finanzteam die Zahlungsvorgänge überprüfte, wurde das Ausmaß des Betrugs deutlich. Mehrere internationale Überweisungen im Gesamtwert von fast einer Million Euro waren verschwunden.

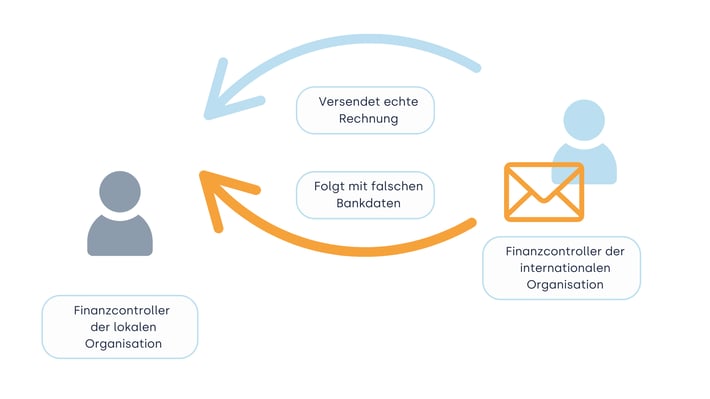

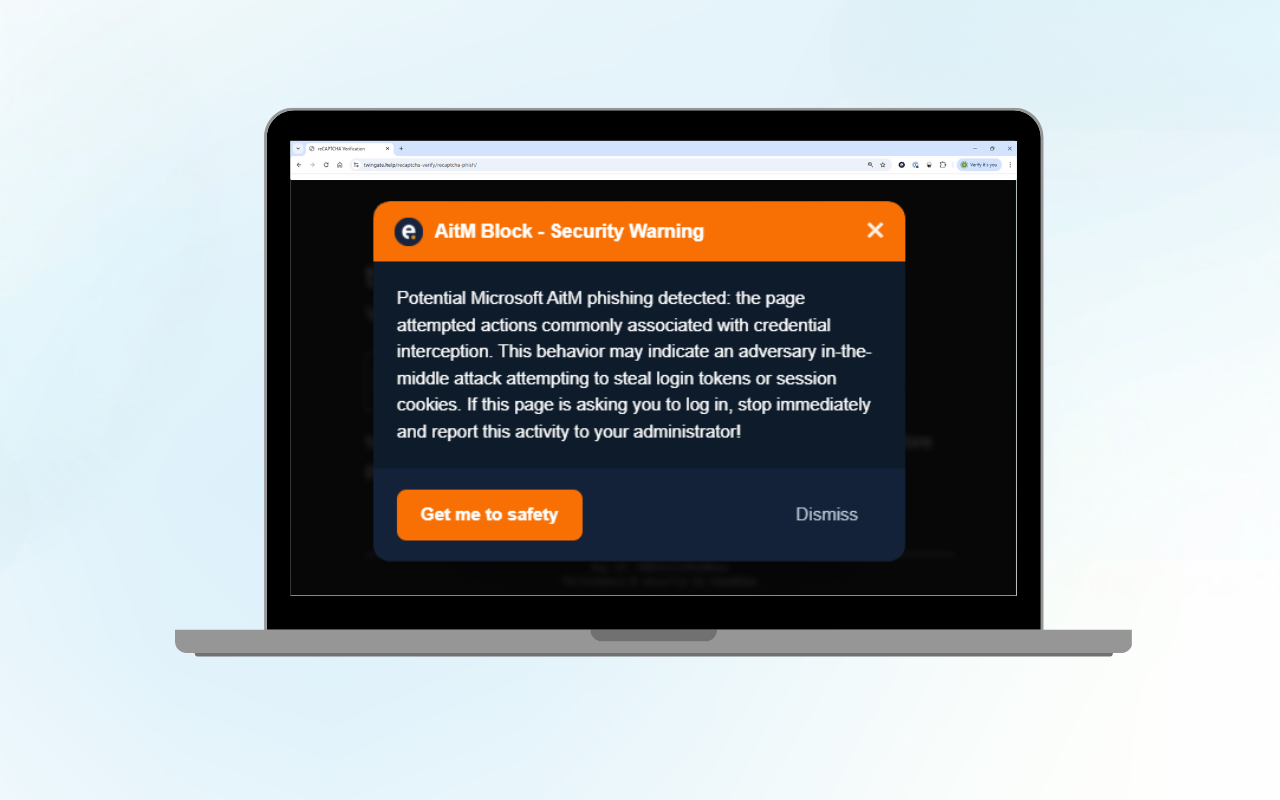

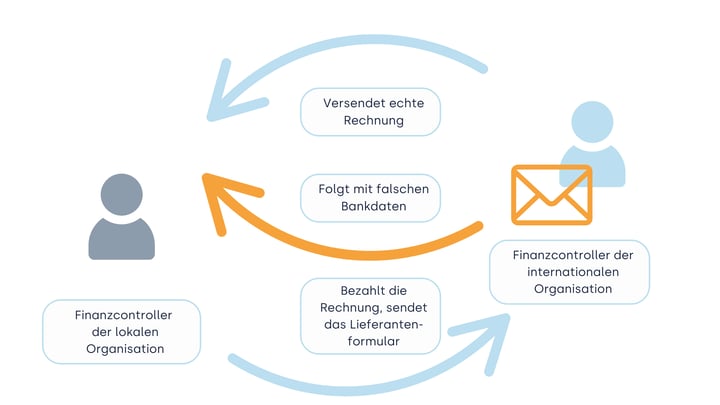

Das Muster deutete auf eine Kompromittierung der E-Mail-Kommunikation zwischen den Finanzabteilungen der internationalen Zentrale und den nationalen Organisationen hin. Auf legitime Zahlungsaufforderungen mit echten Rechnungen folgten E-Mails mit manipulierten Kontodaten.

An diesem Punkt wurde das Incident-Response-Team von Eye Security hinzugezogen.

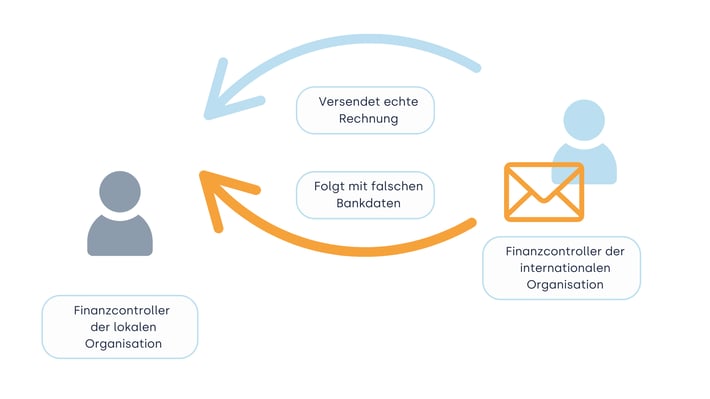

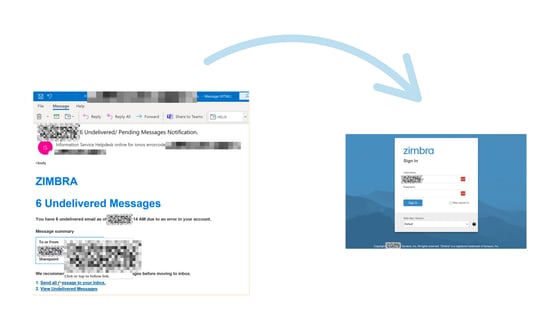

Abbildung 1. Angriffsmethode: Echte Rechnungen, versendet vom legitimen E-Mail-Konto, wurden von E-Mails mit „aktualisierten“ gefälschten Bankverbindungen durch den Angreifer begleitet.

Tag 3. Beginn der forensischen Untersuchung

Der erste Schritt bestand darin zu prüfen, ob die E-Mail-Server der Organisation kompromittiert worden waren. Schnell zeigte sich, dass dies nicht der Fall war. Stattdessen hatten die Angreifer direkten Zugriff auf das Postfach des internationalen Finanzcontrollers erlangt.

Dies deutete auf gestohlene Zugangsdaten hin, nicht auf eine Schwachstelle in der Infrastruktur. Die entscheidende Frage lautete: Wie hatten die Täter an diese Daten gelangen können?

Tag 4. Ursache ermittelt

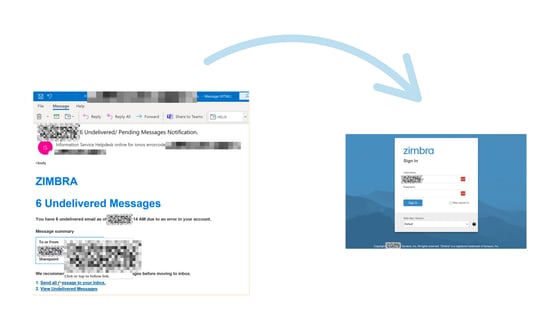

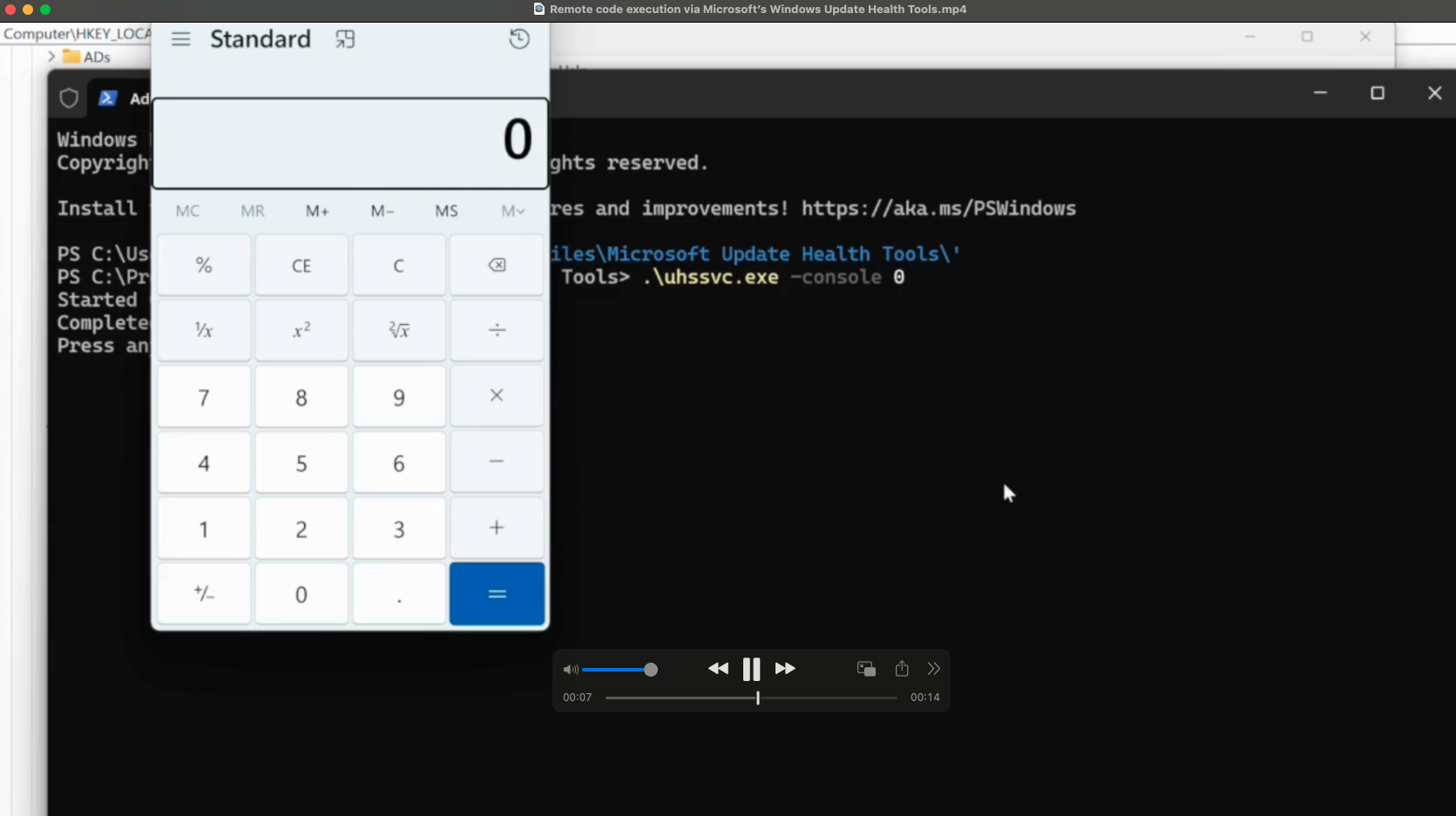

Durch die Analyse von Browser-Verläufen und E-Mail-Protokollen konnten die Ermittler die Ursache der Kompromittierung auf eine Phishing-Kampagne zurückverfolgen. Vor drei Monaten war eine E-Mail an mehrere Mitarbeitende verschickt worden. Eine Person hatte auf einen Link geklickt und ihre Zugangsdaten auf einer täuschend echten Phishing-Seite eingegeben.

Mit diesen Informationen gelang es den Angreifern, auf das Konto zuzugreifen und die Multi-Faktor-Authentifizierung zu umgehen.

Von diesem Zeitpunkt an hatten die Täter vollständigen Einblick in die Kommunikation des Finanzcontrollers.

Abbildung 2. Der Angriff begann, als ein Finanzcontroller eine scheinbar normale E-Mail mit einem Link erhielt. Die Phishing-Nachricht war wie ein legitimer Dienst gestaltet, führte jedoch auf eine Seite zum Abgreifen von Zugangsdaten. Beim Öffnen des Links imitierte die Seite ein vertrautes Login-Portal. Die dort eingegebenen Zugangsdaten verschafften den Angreifern direkten Zugriff auf das Postfach.

Business Email Compromise: so funktionierte der Betrug

Die Angreifer überwachten über Wochen den E-Mail-Verkehr und analysierten Abläufe, Freigaben und die Schritte zur Aufnahme neuer Lieferanten. Die erste betrügerische E-Mail wurde bereits sieben Wochen vor der Entdeckung der Kompromittierung versendet. Zu diesem Zeitpunkt waren bereits mehrere Zahlungen umgeleitet worden.

So funktionierte der Betrug: Wenn eine legitime Rechnung vom echten E-Mail-Konto des Finanzcontrollers versendet wurde (der von der Kontoübernahme durch die Angreifer nichts ahnte), folgte eine betrügerische E-Mail mit „aktualisierten“ Bankverbindungen. Für die lokalen Finanzteams wirkte die Nachricht vollkommen authentisch.

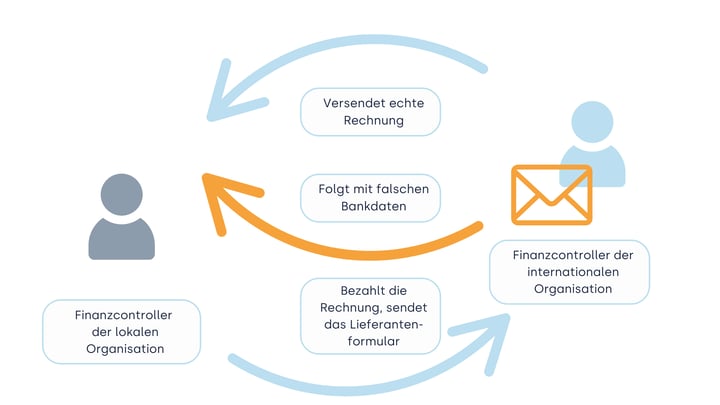

Die Angreifer gingen noch einen Schritt weiter und nutzten den Lieferantenaufnahme-Prozess der Organisation aus. Nachdem die E-Mail mit den gefälschten Bankdaten eingegangen war, bezahlte der Finanzcontroller der nationalen Organisation zwar die Rechnung, verwies jedoch gleichzeitig auf den korrekten Prozess, neue Bankdaten über ein offizielles Lieferantenformular einzureichen.

Abbildung 3. Die Angreifer erfahren vom korrekten Prozess über ein „Neuer Lieferant“-Formular und nutzen ihn, um sich in die echten Arbeitsabläufe einzuschleusen.

Sobald die Angreifer herausgefunden hatten, wie in der Organisation neue Bankkonten freigegeben werden, bauten sie diesen Ablauf in ihr Vorgehen ein.

Tag 23. Erste Versuche zur lateralen Bewegung

Zu diesem Zeitpunkt kontrollierten die Angreifer lediglich das E-Mail-Konto des internationalen Finanzcontrollers. Um den Schaden zu vergrößern, versuchten die Täter, weitere E-Mail-Konten zu übernehmen. In der Rolle des ursprünglichen Kontoinhabers verschickten sie Phishing-E-Mails an andere Mitarbeitende der Organisation.

Es konnten zwei Versuche zur lateralen Bewegung identifiziert werden, beide blieben jedoch erfolglos.

Tag 44. Zahlungen werden ausgeführt

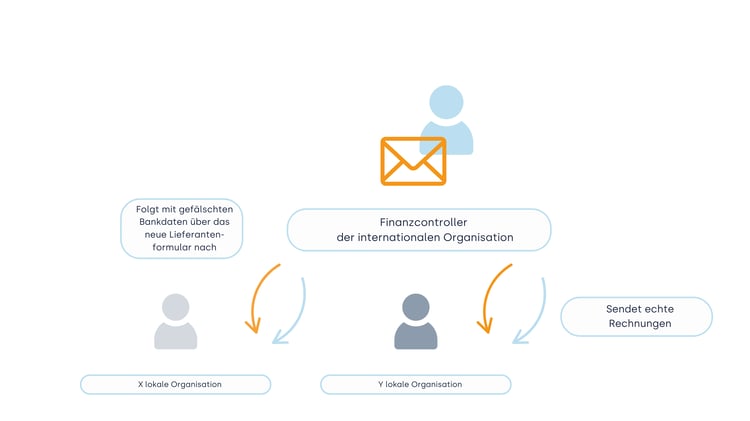

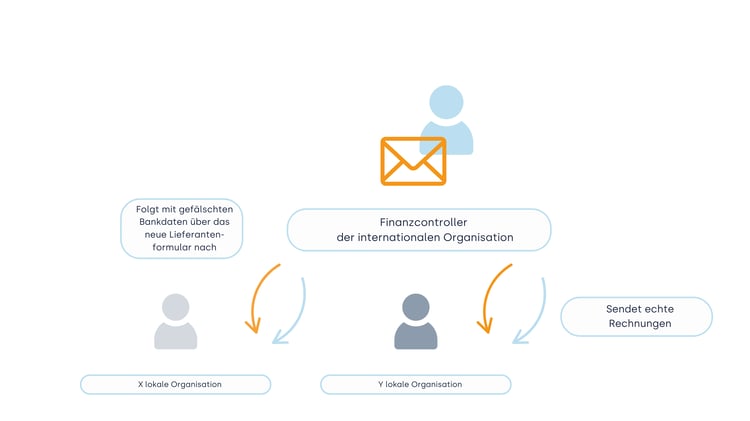

Die Angreifer hatten bereits einen etablierten Ablauf, den sie auf mehrere lokale Organisationen anwendeten. Sobald der E-Mail-Kontoinhaber, der tatsächliche Finanzcontroller der internationalen Organisation, eine Rechnung verschickte, folgten die Täter mit einer betrügerischen E-Mail, in der über das „Neuer Lieferant“-Formular „aktualisierte“ Bankdaten angegeben wurden.

So gelang es den Angreifern, Gelder in Höhe von insgesamt 1 Million Euro abzugreifen, die von mehreren lokalen Organisationen stammten.

Abbildung 4. Die Täter nutzten den etablierten Ablauf und leiteten mehrere Zahlungen auf betrügerische Konten um.

Der Angriffsverlauf auf einen Blick

Abbildung 5. Zeitachse des Angriffs von der ersten Phishing-E-Mail bis zur Entdeckung der Kompromittierung 72 Tage später

- Tag 1 – Erste Phishing-E-Mail zugestellt

- Tag 2 – Opfer gibt Zugangsdaten auf der Phishing-Seite ein

- Tag 21 – Erste betrügerische E-Mail mit neuen Bankdaten versendet

- Tag 23 und 28 – Versuche zur lateralen Bewegung in weitere Konten

- Tag 44 – Zahlungen fließen auf Konten der Angreifer

- Tag 59 – Letzte betrügerische Zahlungserinnerungen versendet

- Tag 66 – Weitere Zahlungen auf Angreiferkonten überwiesen

- Tag 72 – Vorfall entdeckt, Incident-Response-Team eingeschaltet

Die Zeitachse macht das Ausmaß der Kompromittierung deutlich, von der ersten Phishing-E-Mail bis zur Entdeckung über 70 Tage später. Jeder Punkt, erster unbefugter Login, erste betrügerische E-Mail, Versuche zur lateralen Bewegung, zeigt, wie die Angreifer wochenlang unentdeckt agieren konnten. Die Lehre: Ohne kontinuierliches Monitoring können unbemerkte betrügerische Aktivitäten schnell zu erheblichen finanziellen Verlusten führen.

Die vollständige forensische Analyse und die Experteneinschätzung finden Sie in unserem On-Demand-Webinar.

In diesem Fall belief sich der direkte Betrug auf rund eine Million Euro an fehlenden Zahlungen. Die finanziellen Auswirkungen enden jedoch nicht hier. Typischerweise fallen für Organisationen außerdem folgende Kosten an:

Die wahren Kosten eines BEC-Angriffs gehen jedoch weit über die entwendeten Mittel hinaus. Sie betreffen das Vertrauen von Kunden, die Arbeitsbelastung der Mitarbeitenden und die langfristige Resilienz der Organisation.

Cloud-basierte E-Mail-Systeme bringen viele Vorteile. Gleichzeitig liegt das Monitoring oft außerhalb klassischer Sicherheitsprozesse. Ohne eine durchgängige 24/7-Überwachung können verdächtige Logins oder Änderungen an Postfachregeln wochenlang unentdeckt bleiben.

In diesem Fall umging die Phishing-Seite die MFA. MFA bleibt zwar ein wichtiger Schutzmechanismus, muss aber durch kontinuierliche Überwachung ergänzt werden, um ungewöhnliche Aktivitäten frühzeitig zu erkennen.

Der Betrug nutzte Schwachstellen im Zahlungsfreigabeprozess aus. Mit klaren Prozesskontrollen wie dem Vier-Augen-Prinzip bei Änderungen von Bankverbindungen hätten die betrügerischen Zahlungen gestoppt werden können, selbst bei kompromittierten E-Mail-Konten.

Wäre Managed Detection & Response (MDR) im Einsatz gewesen, hätte sich der Vorfall wahrscheinlich ganz anders entwickelt.

Mit MDR wäre die Kompromittierung wahrscheinlich innerhalb von 10 Minuten unter Kontrolle gewesen, und finanzielle Schäden hätten von vornherein verhindert werden können.

Business-Email-Compromise-Vorfälle zeigen, dass Prävention allein nicht ausreicht. Organisationen müssen davon ausgehen, dass ein Angriff stattfinden kann, und in der Lage sein, schnell zu erkennen und zu reagieren. Eye Security unterstützt MSPs und ihre Kunden mit einem umfassenden Ansatz zur Cyber-Resilienz:

Dieser BEC-Vorfall zeigt, dass Vertrauen die wirksamste Waffe der Angreifer bleibt. Indem sie legitime Kommunikation täuschend echt nachahmen, umgehen Cyberkriminelle technische Schutzmaßnahmen und nutzen menschliche Abläufe aus.

Für IT-Verantwortliche, MSPs und Finanzentscheider lassen sich daraus folgende Erkenntnisse ableiten:

Business Email Compromise wird nicht verschwinden. Doch mit den richtigen Schutzmaßnahmen, kontinuierlichem Monitoring und robusten Prozessen können Unternehmen zu widerstandsfähigen Verteidigern werden.