„Alle Systeme sind ausgefallen. Wir sind ausgesperrt. Wir wissen nicht, wie weit sich der Angriff ausgebreitet hat.“

So klingt der typische Anruf, den unsere Incident Response-Hotline von Unternehmen in Krisensituationen erhält. Meistens sind zu diesem Zeitpunkt bereits kritische Systeme verschlüsselt, der Betrieb steht still und das volle Ausmaß ist noch unklar.

Ransomware: Was passiert, wenn es schon zu spät ist?

Die harte Realität moderner Ransomware: Der Angriff beginnt oft Wochen vorher, unbemerkt, während Angreifer Ihr Netzwerk erkunden, Berechtigungen ausweiten und auf den richtigen Moment warten. Trotz der besten Bemühungen von IT- und Sicherheitsteams entdecken die meisten Organisationen den Einbruch erst, wenn es bereits zu spät ist.

Bei Eye Security haben wir dutzende Organisationen durch die kritischen ersten Tage begleitet. In diesem Fallbeispiel nehmen wir Sie mit in einen realen Angriff, vom Erstkontakt über die Untersuchung, Lösegeldverhandlungen bis zur vollständigen Wiederherstellung.

Diese Geschichte zeigt die Abläufe hinter den Kulissen einer Ransomware-Ermittlung. Sie offenbart die Anatomie moderner Ransomware-Kampagnen, wie sie operieren, wo Organisationen Schwachstellen zeigen und wie eine gut vorbereitete Reaktion Langzeitschäden abmildern kann.

Was passiert, wenn Ransomware zuschlägt?

Ein Blick hinter die Kulissen eines Ransomware-Angriffs

Laut Cybercrime Magazine werden die Schäden durch Ransomware im Jahr 2025 weltweit 57 Milliarden US-Dollar erreichen. Das entspricht 4,8 Milliarden pro Monat, 1,1 Milliarden pro Woche, 156 Millionen pro Tag, 6,5 Millionen pro Stunde, 109.000 pro Minute und 2.400 pro Sekunde.

Die Global Cost of Ransomware Study des Ponemon Institute, basierend auf einer Umfrage unter 2.547 IT- und Cybersecurity-Experten, zeigt: 88 % der befragten Organisationen wurden im vergangenen Jahr Opfer von Ransomware. Davon mussten 58 % den Betrieb nach einem Angriff durchschnittlich 12 Stunden lang einstellen.

Bei mittelständischen Unternehmen lag die durchschnittliche Lösegeldforderung bei 1,2 Millionen US-Dollar, 55 % zahlten das Lösegeld. 44 % gaben an, nicht ausreichend auf schnelle Erkennung und Reaktion vorbereitet zu sein. Im Jahr 2024 beliefen sich die durchschnittlichen Kosten eines Ransomware-Angriffs auf 5,13 Millionen US-Dollar, ein Anstieg von 574 % in sechs Jahren. Diese Summe umfasst Lösegeldzahlungen, Wiederherstellungskosten sowie Folgekosten durch Reputations- und Vertrauensverluste.

Teil I: Der Anruf, den kein Unternehmen führen will

Es war ein ganz normaler Wochentagnachmittag, als die Incident Response (IR) Hotline von Eye Security klingelte. Der IT-Leiter eines europäischen Mittelstandsunternehmens meldete sich. Auftragsbearbeitung gestoppt, Mitarbeitende ausgesperrt, alle kritischen Systeme außer Betrieb. Ein schwerer Ransomware-Angriff hatte das Unternehmen getroffen.

Das Team hatte erste Maßnahmen ergriffen, doch schnell wurde klar: Sie waren dem Angreifer unterlegen. Über die technische Wiederherstellung hinaus brauchte das Unternehmen dringend strategisches Krisenmanagement.

Teil II: Tag 0. Auswirkungen und Sofortschäden

Nach Beginn der Zusammenarbeit wurde schnell klar, dass das Unternehmen von einer Ransomware-Gruppe angegriffen wurde, die für ihre besonders zerstörerischen Attacken bekannt ist. Seit ihrer Entstehung Anfang 2023 hatte die Gruppe weltweit über 700 Vorfälle verursacht und schätzungsweise mehr als 42 Millionen US-Dollar erpresst.

Der Modus Operandi der Gruppe umfasst die Ausnutzung von VPN-Schwachstellen sowie häufig den Einsatz geleakter Zugangsdaten oder Brute-Force-Angriffe, um Sicherheitsmaßnahmen zu umgehen.

Nach dem Eindringen erkundeten sie das Netzwerk, erweiterten ihre Rechte und kartierten die Umgebung systematisch. Bis zur Verschlüsselung hatten die Angreifer bereits:

- Backup-Repositories gelöscht, um Datenwiederherstellung zu erschweren;

- Über 300.000 Dateien systemübergreifend verschlüsselt;

- Sensible Daten exfiltriert, um eine doppelte Erpressung vorzubereiten.

Für das Unternehmen bedeutete dies eine vollständige Betriebsblockade. Alle Hinweise sprachen für einen gut vorbereiteten und hoch motivierten Gegner.

Reagieren Sie rechtzeitig.

Laden Sie die Incident-Readiness-Checkliste herunter.

Teil III: Schadenbegrenzung und Wiederherstellung

So entwickelte sich der Angriff ab Tag 1 unserer Unterstützung:

Tag 1: Schnelle Ersteinschätzung und Forensik

Maßnahmen zur Eindämmung begannen, um infizierte Endpunkte zu isolieren und forensische Beweise zu sichern. Ein Datenwiederherstellungsspezialist wurde hinzugezogen, da lokale Backups vom Angreifer gelöscht worden waren.

Der Fokus lag auf:

- Bestätigung des Angriffsvektors

- Einschätzung der verschlüsselten oder exfiltrierten Daten

- Ermittlung der Aufenthaltsdauer des Angreifers im System

Tag 2: Beginn der Lösegeldverhandlungen

Nach Sicherstellung einer verschlüsselten Kommunikationsverbindung machte der Angreifer seine Forderungen geltend. Ein Lösegeldschreiben wurde zugestellt. Zwar gab es keine konkrete Summe, doch das Ausmaß des Angriffs deutete auf eine hohe sechsstellige Forderung hin.

Parallel entwickelte unser Team eine Reaktionsstrategie mit mehreren Szenarien, darunter:

- Datenwiederherstellung ohne Lösegeldzahlung

- Vorbereitung auf rechtliche und Compliance-Anforderungen

- Kommunikations- und Eindämmungsprotokolle

Tag 3: Rechtliche und regulatorische Folgen

Aufgrund der Datenschutz-Grundverordnung (DSGVO) musste das Unternehmen innerhalb von 72 Stunden den Vorfall der Aufsichtsbehörde melden. Die Exfiltration personenbezogener und potenziell sensibler Daten löste Meldepflichten aus.

Unsere Rechtsberater arbeiteten mit der Unternehmensjuristerei zusammen, um:

- Die Meldung gemäß DSGVO einzureichen

- Eine Kommunikationsstrategie für Stakeholder und Mitarbeitende vorzubereiten

- Die Cyberversicherung und Schadensabwicklung zu prüfen

Parallel wurden verschlüsselte Laufwerke physisch an ein Datenwiederherstellungslabor geschickt, um Entschlüsselungs- oder Rettungsmöglichkeiten zu prüfen.

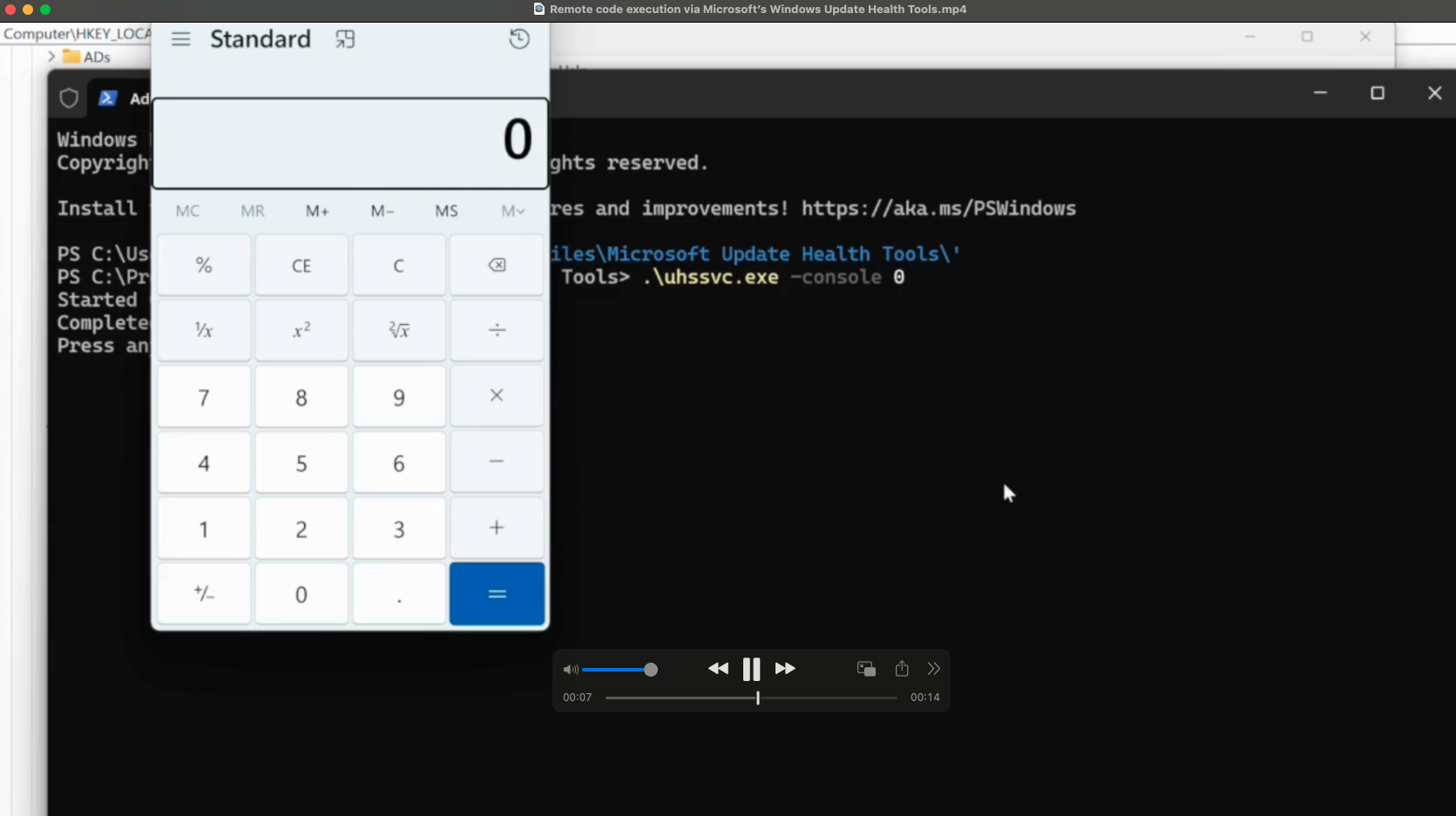

Tag 4: Ursachenanalyse – VPN-Schwachstelle identifiziert

Die Analyse ergab den genauen Einstiegspunkt: eine verwundbare VPN-Lösung. Log-Dateien zeigten, dass der Angreifer mindestens 26 Tage unbemerkt Zugang hatte, bevor die Ransomware ausgerollt wurde. Die lange Verweildauer ermöglichte eine gezielte, gut vorbereitete Attacke.

Teil IV: Stabilisierung und Wiederherstellung

Tag 6: Wiederherstellung kritischer Systeme

Nach mehreren Tagen gelang der erste große Erfolg: Ein Teilbackup eines kritischen Anwendungservers, das extern gespeichert war, konnte wiederhergestellt werden. Dies ermöglichte den Neustart der wichtigsten Geschäftssysteme.

Dieser Durchbruch veränderte die Lage entscheidend.

Tag 7: Interne Krisenkommunikation

Mit dem Fortschritt der Wiederherstellung informierte die Führungsebene die Mitarbeitenden offiziell. Mit vorab abgestimmten Botschaften wurde versucht, Transparenz und Beruhigung zu schaffen, ohne Panik oder zu frühe Medienberichterstattung.

Tag 15: Betriebliches Comeback

Zwei Wochen nach dem Vorfall wurden Online-Services schrittweise wieder hochgefahren, Netzwerkzugänge wiederhergestellt und Systeme gesichert.

Tag 16: Lösegeldforderung konkretisiert

Der Angreifer forderte offiziell 900.000 USD in Bitcoin für den Entschlüsselungscode und die „Garantie“, die gestohlenen Daten nicht zu veröffentlichen oder zu verkaufen.

Eine kritische Entscheidung stand an.

Teil V: Risikoabwägung und Verhandlungsstrategie

Vom 26. bis 42. Tag intensivierten sich die Verhandlungen. Lösegeldzahlungen werden selten empfohlen, doch Organisationen müssen folgende Faktoren bewerten:- Wahrscheinlichkeit einer Datenveröffentlichung

- Ob Zahlung Reputations- oder rechtlichen Schaden verhindern kann

- Glaubwürdigkeit der Versprechen des Angreifers

Am Tag 41 kehrte das Unternehmen fast zum Normalbetrieb zurück – ohne den Entschlüsselungscode. Schließlich wurde am Tag 56 eine reduzierte Zahlung von 270.000 USD in Bitcoin geleistet: nicht für Entschlüsselung, sondern in der Hoffnung, die Veröffentlichung sensibler Daten zu verhindern.

Teil VI: Erkenntnisse

Dieser Fall zeigt nicht nur die Komplexität von Ransomware-Angriffen, sondern auch häufige strategische und technische Fehler davor. Wichtige Learnings für Cybersecurity-Profis:

1. Patch-Management ist Pflicht

Die ausgenutzte Schwachstelle war bekannt. Patching und Schwachstellenmanagement müssen oberste Priorität haben.

2. Backups müssen unveränderlich und isoliert sein

Der Angreifer löschte Backups problemlos. Mit Immutable- oder Air-Gapped-Backups wäre die Wiederherstellung schneller und weniger lohnbasiert gewesen.

3. Dwell Time ist tödlich

Wochenlange unerkannte Zugriffe sind fatal. 24/7 Detection und Response sind essenziell.

4. Cyberversicherung ist kein Luxus

Die Versicherung deckte IR-Kosten, Rechtsberatung und einen Teil der Lösegeldzahlung ab.

5. Assume Breach ist Pflicht

Zero-Trust ist keine Theorie mehr. Jeder externe Dienst ist ein potentieller Einstiegspunkt.

Wie kann Eye Security helfen?

Eye Security bietet Enterprise-Cybersecurity, zugeschnitten auf Risiken und Budgets mittelständischer Unternehmen:

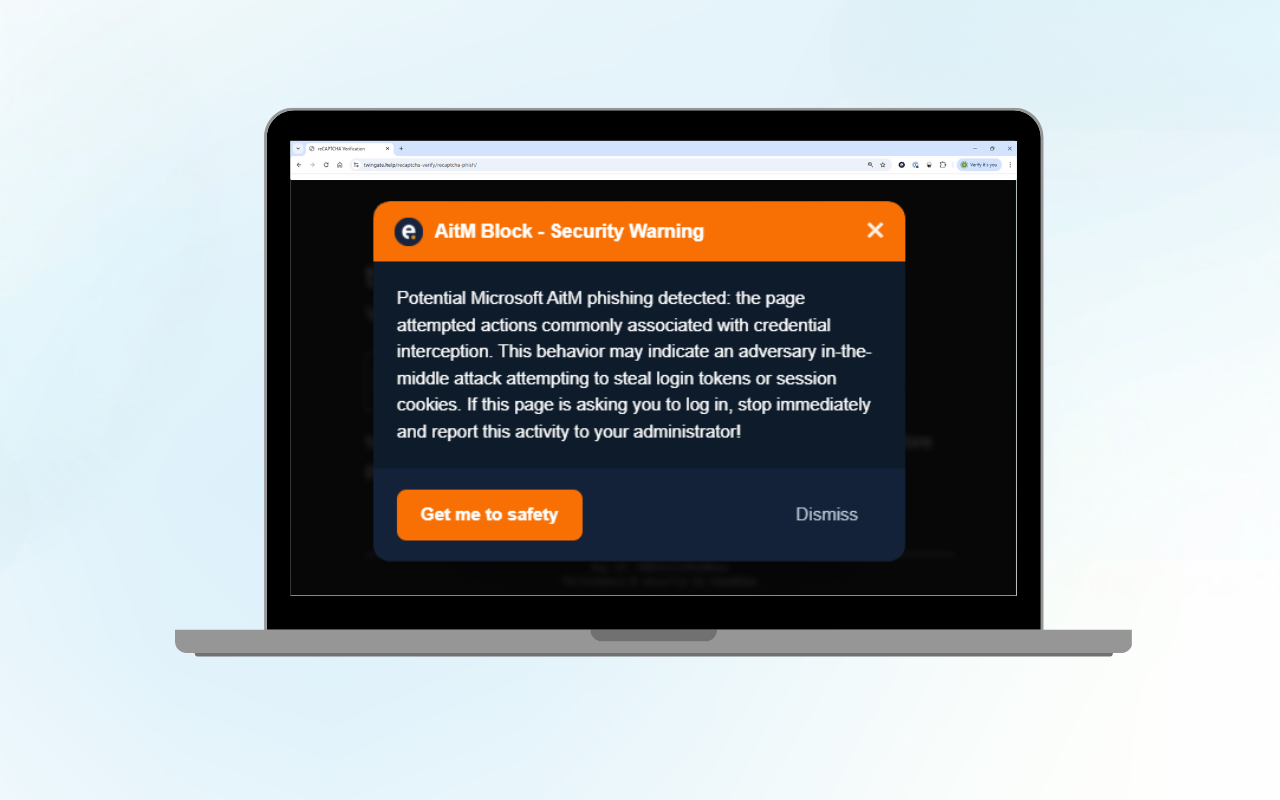

- 24/7 Managed Detection & Response (MDR) mit Echtzeit-Alerts und schnellem Containment über eigenes SOC

- Cyberversicherung mit attraktiven Konditionen

- Angriffsflächen-Scanning zur Erkennung und Behebung von Schwachstellen vor Ausnutzung

- Threat Hunting zur proaktiven Erkennung lateraler Bewegungen und Persistenz

- Expertengeführte Incident Response inklusive forensischer Untersuchungen

Wenn Sie einen Vorfall vermuten, kontaktieren Sie sofort unsere Incident Response Hotline:

Notfall-IR Deutschland: +49 203 6688 1900