Innerhalb weniger Wochen haben gleich mehrere namhafte Marken Cybervorfälle gemeldet: Marks & Spencer und die Supermarktkette Co-op, Harrods, The North Face, Cartier, Victoria’s Secret und zuletzt United Natural Foods Inc (UNFI). Die Angriffe umfassten Ransomware-Infektionen, unautorisierte Zugriffe und Datendiebstahl. Und wir sprechen hier von global bekannten, digital gut aufgestellten Organisationen mit ausgereiften Schutzmaßnahmen. Jeder Fall zeigt: Selbst Marken mit Milliardenbewertungen sind angreifbar – ob opportunistisch oder koordiniert, der Einzelhandel steht auf dem Prüfstand.Eine Welle von schwerwiegenden Cyberangriffen erschüttert aktuell den Einzelhandel: Selbst digital fortschrittliche Schwergewichte wie Marks & Spencer, Harrods, Victoria’s Secret und UNFI sind nicht immun. Die Vorfälle reichen von Ransomware über umfassende Lieferkettenstörungen bis hin zu Datendiebstahl und sie machen eines deutlich: Kein Unternehmen ist sicher, ganz gleich wie etabliert die Marke oder wie hoch die Investitionen in Cybersicherheit sind.

Die Vorfälle im Überblick:

- Marks & Spencer (M&S) erlitt einen der schwerwiegendsten Ransomware-Angriffe in der Geschichte des britischen Einzelhandels. Zugangsdaten wurden gestohlen, Server verschlüsselt – der Marktwert fiel innerhalb weniger Tage um mehr als 500 Millionen Pfund.

- Harrods reagierte schnell auf einen Angriffsversuch, schränkte proaktiv den Netzwerkzugang ein – die Ermittlungen laufen noch. Finanzielle Schäden wurden bislang nicht veröffentlicht.

- Victoria’s Secret musste während eines verkaufsstarken Wochenendes den E-Commerce abschalten. Die Folge: operative Einschränkungen, Reputationsverluste und ein sinkender Aktienkurs.

Mit der EU-NIS2-Richtlinie stehen Einzelhändler zunehmend in der Verantwortung: Pflicht zur Vorfallserkennung, zur Kontrolle von Drittanbietern und zur Rechenschaft auf Vorstandsebene. Der Trend ist klar: Sicherheit heißt heute, vom „Breach“ auszugehen und aktiv zu handeln.

Sind Sie vorbereitet?

Fordern Sie jetzt die Checkliste zur Incident-Readiness an (Englisch).

Bei Eye Security konnten wir bislang keine direkten Auswirkungen innerhalb unseres Kundenstamms feststellen. Dennoch gilt für alle Unternehmen, insbesondere im Einzelhandel: Warten Sie nicht auf erste Anzeichen eines Angriffs. Härten Sie den Zugang, investieren Sie in 24/7-Erkennung und -Reaktion. Die Angreifer könnten längst im System sein.

Markenangriff mit Signalwirkung: Der Fall M&S

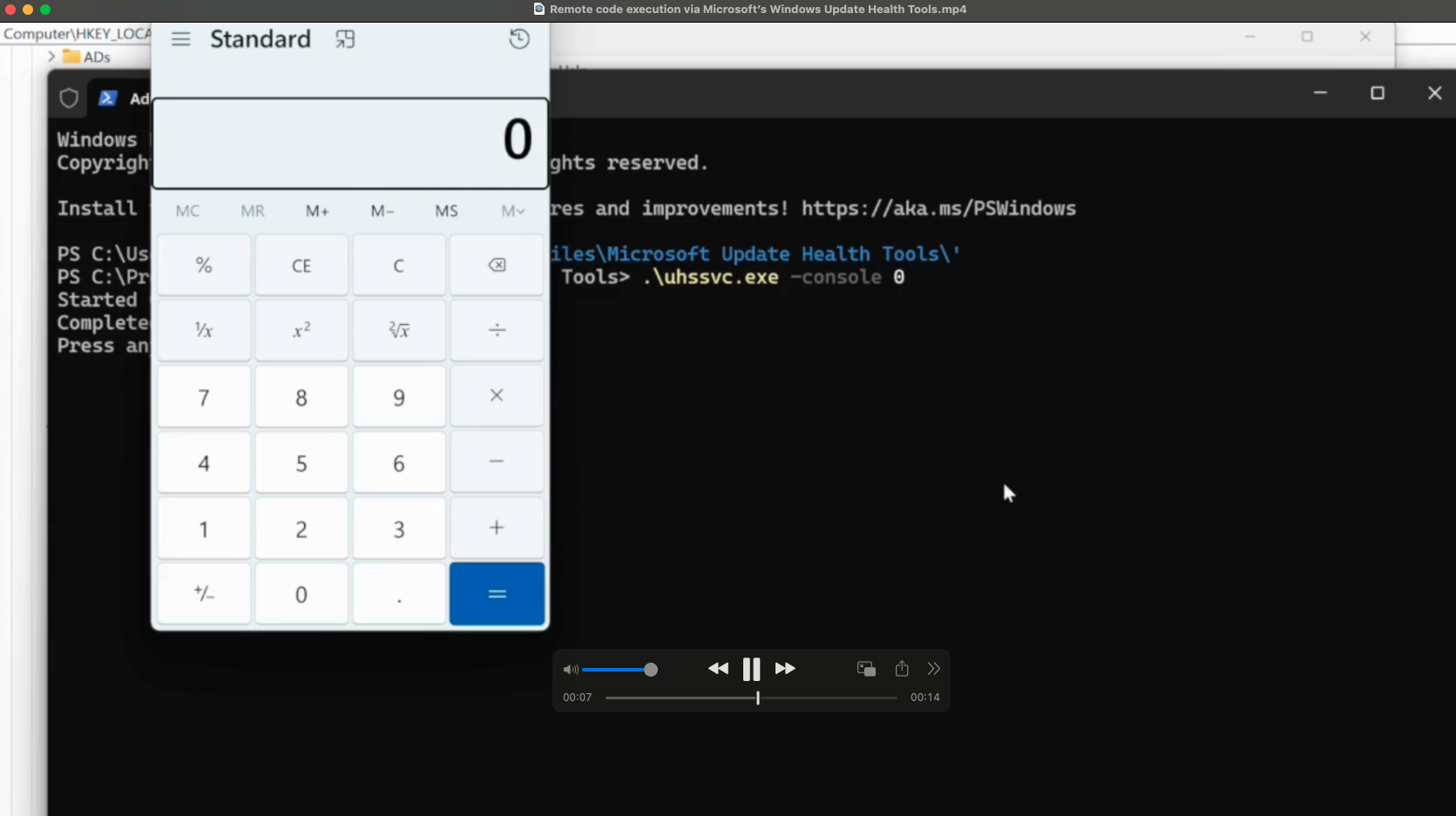

Den Auftakt machte Marks & Spencer. BBC berichtet, dass die englischsprachige Hackergruppe Scattered Spider hinter dem Angriff stehen könnte. Sie nutzten den Ransomware-Service „DragonForce“, den sie über einen kompromittierten Account eines TCS-Mitarbeiters (IT-Partner von M&S) einsetzten. Der Zugang erfolgte über Social Engineering – gezielte Täuschung zur Ausnutzung eines Drittanbieters.Zeitleiste des Angriffs:

- Februar–März 2025: Erstzugang über TCS mittels Helpdesk-Imitation und SIM-Swapping

- 21.–22. April: Ransomware-Angriff mit DragonForce; ESXi-Server verschlüsselt

- 22. April: M&S gibt den Vorfall öffentlich bekannt

- 25. April: Online-Shops, Zahlungen und Click & Collect abgeschaltet

- 13. Mai: Zugriff auf sensible Daten bestätigt

- 19. Mai: Prognostizierter Schaden: £60–300 Mio. Gewinnverlust, >£1 Mrd. Börsenwert

- 10. Juni: Wiederaufnahme des Online-Betriebs nach sechs Wochen

Harrods bestätigt Cyberangriff und leitet forensische Untersuchungen ein

Anfang Mai bestätigte der Luxus-Einzelhändler Harrods versuchte Angriffe auf seine Systeme. Das Unternehmen reagierte, indem es den Internetzugang an seinen Standorten einschränkte. Die Filialen und die Website blieben jedoch weiterhin in Betrieb.Die kundenbezogenen Aktivitäten liefen uneingeschränkt weiter, doch als Vorsichtsmaßnahme wurde der Internetzugang unternehmensweit eingeschränkt, ein Hinweis auf eine potenziell ernstzunehmende Bedrohung.

Offizielle finanzielle Schäden wurden bisher nicht bekannt gegeben. Dennoch sind die Risiken hoch: Harrods verarbeitet große Mengen an Daten vermögender Kunden und ist damit ein attraktives Ziel für Erpressung. Selbst kurzfristige Störungen oder wahrgenommene Schwachstellen können erhebliche Reputationsschäden verursachen, insbesondere im Luxussegment, das stark auf Markenvertrauen angewiesen ist.

Aktuell teilt Harrods seinen Kunden mit, dass kein Handlungsbedarf besteht. Die forensischen Untersuchungen laufen weiterhin.

Zentrale Ereignisse:

- 1. Mai 2025: Harrods erkennt erstmals einen unautorisierten Zugriffsversuch auf seine Systeme und reagiert mit einer Einschränkung des Internetzugangs an allen Standorten.

- Maßnahmen: Proaktive Isolierung betroffener Systeme; physische Geschäfte und E-Commerce bleiben funktionsfähig.

- Die britische Cybersicherheitsbehörde NCSC bestätigt eine enge Abstimmung mit Harrods und weiteren betroffenen Einzelhändlern.

- Keine Bestätigung für den Einsatz von Ransomware oder eine Datenverschlüsselung.

- Vermutungen, dass der Angriff Teil einer größeren Kampagne gegen Einzelhändler sein könnte – insbesondere über Drittanbieter oder Lieferkettenangriffe.

Cyberangriff auf Victoria’s Secret: Kritische Systeme wiederhergestellt

Zwischen dem 24. und 26. Mai 2025 wurde Victoria’s Secret Opfer eines schwerwiegenden Cyberangriffs, der die E-Commerce-Plattform sowie zentrale Unternehmenssysteme lahmlegte. Die Störung beeinträchtigte auch einzelne Services in den Filialen und führte zur Aktivierung von Notfallprotokollen. In einer späteren Mitteilung an die US-Börsenaufsicht (SEC) bestätigte der Einzelhändler, dass alle kritischen Systeme inzwischen wiederhergestellt und vollständig funktionsfähig sind. Externe Cybersicherheitsexperten wurden mit der Untersuchung des Vorfalls beauftragt.Trotz der massiven Beeinträchtigungen erwartet das Unternehmen keine wesentlichen Auswirkungen auf das Geschäftsjahr 2025, auch wenn gewisse Kosten für die Schadensbehebung anfallen werden. Der Angriff verzögerte jedoch die Veröffentlichung der Ergebnisse für das erste Quartal, die ursprünglich für nach dem 3. Mai 2025 geplant war. Systeme, die für den Abschluss der Finanzberichterstattung erforderlich waren, standen während der Wiederherstellungsphase nicht zur Verfügung.

Victoria’s Secret betreibt über 1.380 Filialen in fast 70 Ländern und meldete im ersten Quartal einen Umsatz von 1,353 Milliarden US-Dollar. Ob Ransomware beim Angriff eine Rolle spielte, wurde nicht bestätigt. Bisher hat sich keine Cybercrime-Gruppe zu dem Angriff bekannt.

Zeitlicher Ablauf und zentrale Ereignisse:

- 25.–26. Mai 2025: Ein Sicherheitsvorfall beeinträchtigt den Betrieb während des lokalen Memorial-Day-Feiertags, mutmaßlich bewusst gewählt, um Personalengpässe auszunutzen

- 26. Mai: Unternehmenssysteme und E-Commerce-Plattform werden offline genommen; Notfallmaßnahmen greifen

- 28. Mai: Website weiterhin nicht erreichbar; einige In-Store-Services gestört; stationäre Filialen bleiben geöffnet

- 29. Mai: Website wieder online; Betrieb vollständig aufgenommen

- Keine öffentliche Zuschreibung bisher

- Finanzielle Auswirkungen: Im Q1 als gering eingeschätzt; für Q2 noch unklar aufgrund zusätzlicher Aufräumkosten

Der neueste Cyberangriff im Einzelhandel: United Natural Foods (UNFI)

Als Cyberkriminelle United Natural Foods Inc. (UNFI), einen der größten Anbieter von Bioprodukten in den USA, ins Visier nahmen, waren die Folgen sofort spürbar. In den Filialen von Whole Foods im ganzen Land blieben die Regale leer. Der Ransomware-Angriff vom 5. Juni zwang UNFI dazu, zentrale Systeme offline zu nehmen, was die Kommunikation mit den Geschäften unterbrach und präzise Lieferungen verhinderte. Die Folge: Brotknappheit, leere Obst- und Gemüseregale und der Ausfall von In-Store-Dienstleistungen.Mitarbeitende in mehreren Whole-Foods-Filialen berichteten von chaotischen Zuständen hinter den Kulissen: falsche Lieferungen, überlagerte Waren, die niemand bestellt hatte, und ein Mangel an Grundausstattung wie Müllsäcken. Die zentrale Erkenntnis: In komplexen Lieferketten mit Dutzenden vernetzten Akteuren kann ein einziger kompromittierter Anbieter die gesamte nationale Versorgung lahmlegen.

UNFI-Aktien brachen infolge des Cybervorfalls am 5. Juni innerhalb von zwei Tagen um 17,3 % ein, ein Verlust von rund 292 Millionen US-Dollar an Börsenwert. Bereits bei der ersten Veröffentlichung sanken die Aktien um mehr als 8 % und gerieten in den Folgetagen weiter unter Druck, da die Lieferengpässe andauerten. Das Unternehmen passte zudem seine Gewinnprognose an.

Zeitlicher Ablauf und zentrale Ereignisse:

- 5. Juni 2025: Unautorisierte Aktivitäten in internen Netzwerken erkannt; betroffene Systeme vorsorglich heruntergefahren

- 9. Juni: UNFI reicht Meldung bei der SEC ein und bestätigt Systemausfälle sowie laufende forensische Ermittlungen mit Strafverfolgungsbehörden

- 10.–11. Juni: Whole Foods warnt vor landesweiten Produktengpässen; UNFI beginnt schrittweise Systemwiederherstellung

- 11.–12. Juni: Aktienkurs bricht um 17 % ein; Ermittlungen und Wiederanlaufmaßnahmen laufen weiter

- Auswirkungen auf die Lieferkette: Sofortige Unterbrechung von Bestellungen und Leerräume in den Regalen.

Die Dimension von UNFI, mit der Belieferung von über 30.000 Filialen, verdeutlicht, wie anfällig die Branche für solche Angriffe ist.

Warum ist der Einzelhandel so stark im Visier?

Der Einzelhandel gehört zu den fünf Branchen, die am stärksten von Cyberangriffen betroffen sind. Angreifer sind hinter wertvollen persönlichen Daten, Einnahmen aus dem E-Commerce und dem Zugang zu Einzelhandelsinfrastrukturen her. Für Unternehmen kann Untätigkeit katastrophale Folgen haben: Umsatzeinbußen, zerstörtes Vertrauen, regulatorische Strafen und sogar Insolvenz. 25 % der weltweiten Angriffe richten sich mittlerweile gegen den Einzelhandel, wo der durchschnittliche Datenverlust 4,88 Millionen US-Dollar kostet. Tatsächlich besteht fast die Hälfte des Webverkehrs im Einzelhandel aus Bots, d.h. Werkzeuge zum Abgreifen von Daten, für DDoS-Angriffe und das Ausnutzen gestohlener Zugangsdaten.

43 % der Angriffe zielen auf kleine Unternehmen ab, von denen über 60 % innerhalb von sechs Monaten nach einem Angriff schließen müssen.Zu den gefährlichsten Bedrohungen im Einzelhandel zählen:

- Phishing, verantwortlich für 43 % der Angriffe

- Ransomware, die 69 % der Einzelhandelsunternehmen betrifft, von denen nur 26 % die Verschlüsselung stoppen konnten

- DDoS-Angriffe, angetrieben von bösartigen Botnets, machen inzwischen 40 % des Traffics auf Einzelhandels-Websites aus

- E-Commerce-Betrug, der 2023 Kosten von 48 Milliarden US-Dollar verursachte und 2,9 % des Umsatzes vernichtete

Schon ein einziger Fehler kann die Schleusen öffnen. Was können Unternehmen jetzt tun?

- Alles verschlüsseln

- Mitarbeitende schulen, 68 % der Vorfälle beruhen auf menschlichem Versagen

- Anbieter überprüfen, Schwachstellen patchen und Zero-Trust-Sicherheitsmodelle implementieren

- KI-gestützte Betrugserkennung einsetzen

- Webanwendungen härten und Kassensysteme schützen

- Nicht auf den Angriff warten, sondern jetzt in Bereitschaft für den Ernstfall investieren

Studien zeigen, dass 82 % der Kunden eine Marke nach einem Datenverlust verlassen.

„Assume breach“: Warum 24/7-Schutz unverzichtbar wird

Bei Eye Security bestätigt unsere Erfahrung aus hunderten Vorfällen, was die Daten belegen: Cyberkriminelle gedeihen im Verborgenen. Sie verweilen oft Tage, Wochen oder Monate in Systemen, bevor sie den finalen, zerstörerischen Angriff starten.

Deshalb müssen Unternehmen von reinen Präventionsstrategien zu einem proaktiven „Assume breach“-Ansatz wechseln. Unsere Top-Empfehlungen:

Investieren Sie in 24/7-Monitoring und -Erkennung

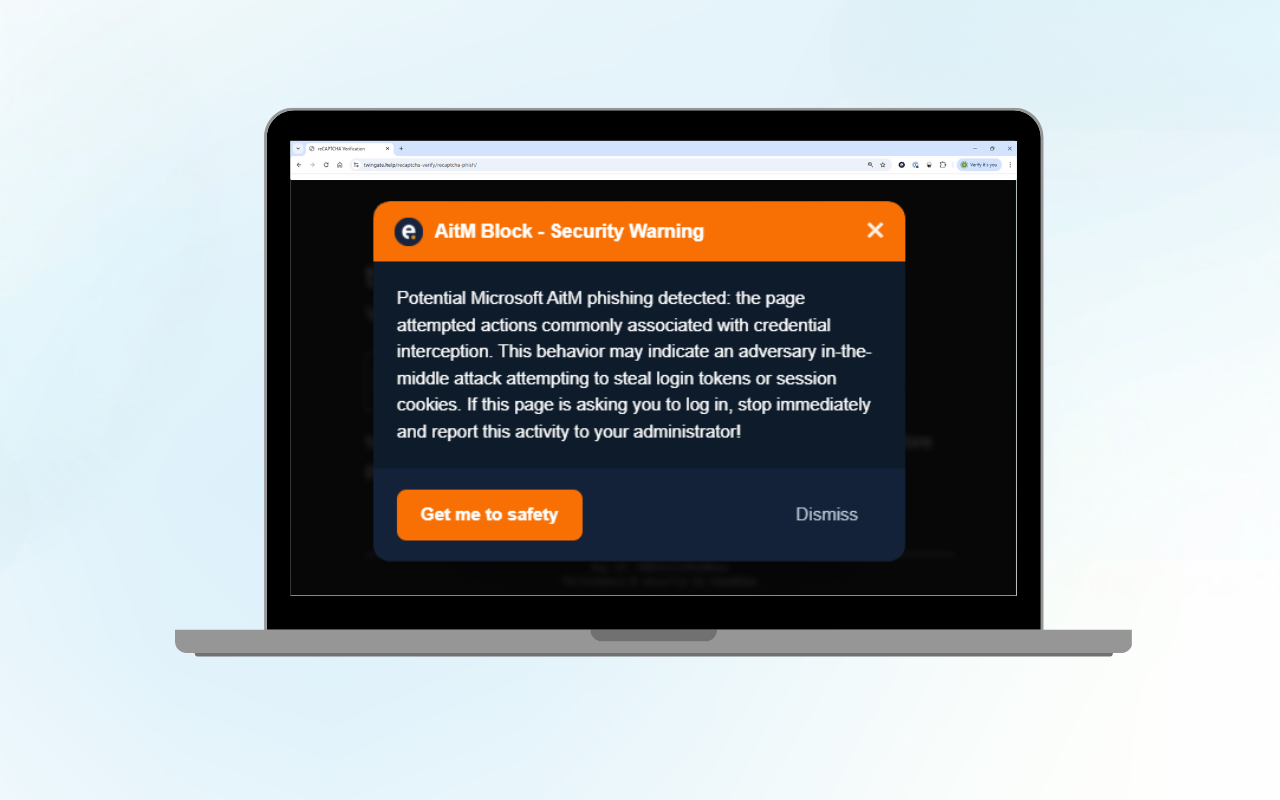

Angreifer machen keine Feierabendpause um 17 Uhr. Moderne Cyberangriffe sind mehrstufig: Sie beginnen meist mit Phishing oder ungepatchten Schwachstellen, gefolgt von seitlichen Bewegungen, Diebstahl von Zugangsdaten und Datenexfiltration. Ohne rund um die Uhr Erkennung bleiben solche Aktivitäten oft unbemerkt.

Ein Security Operations Center (SOC) mit Experten und KI-unterstützter Bedrohungserkennung reduziert die Verweildauer im System drastisch. Ohne SOC bleibt ein Angriff durchschnittlich 204 Tage unentdeckt. SOCs helfen, Bedrohungen zu stoppen, bevor Daten gestohlen oder verschlüsselt werden.

Führen Sie regelmäßige Scans der Angriffsoberfläche durch

Die Angriffsfläche, d.h. alle möglichen Zugriffswege auf ein System, ist dynamisch. Täglich entstehen neue Schwachstellen. Schatten-IT, vergessene Endpunkte und falsch konfigurierte Dienste (z. B. Cloud-Speicher oder Testumgebungen) bieten ideale Einstiegspunkte.

Automatisierte, häufige Scans erkennen und priorisieren Schwachstellen, bevor Angreifer sie ausnutzen. Eye Securitys kontinuierliche Scan-Methoden sorgen dafür, dass Unternehmen stets einen Schritt voraus sind und Sicherheitslücken schließen, bevor sie Einfallstore für Ransomware oder Datendiebstahl werden.

Sichern Sie Zugangspunkte: Möglicherweise sind Sie schon kompromittiert

Hintertüren, gestohlene Zugangsdaten oder schlummernde Malware könnten bereits in Ihren Systemen existieren. Wir empfehlen die Einführung von Zero-Trust-Prinzipien, Beschränkung administrativer Rechte und flächendeckende Multi-Faktor-Authentifizierung. Netzwerke sollten segmentiert werden, um seitliche Bewegungen zu verhindern. Überwachen Sie zudem anomales Verhalten, das auf Insider-Bedrohungen oder kompromittierte Konten hindeutet. Das „Assume breach“-Prinzip besagt: Gehen Sie davon aus, dass mindestens eine Verteidigungsebene bereits versagt hat.

An alle europäischen Einzelhändler: Warum NIS2 jetzt relevant ist

Der jüngste Anstieg von Cyberangriffen auf Einzelhandelsriesen ist ein regulatorischer Wendepunkt. In Europa tritt die NIS2-Richtlinie in Kraft. Auch für den Einzelhandel wird Compliance zum strategischen Risikomanagement.

NIS2 erweitert die Cybersecurity-Vorschriften in der EU. Im Gegensatz zu ihrem Vorgänger gilt sie nicht mehr nur für traditionelle kritische Infrastrukturen wie Energie oder Verkehr, sondern umfasst nun ausdrücklich wichtige Lieferkettenbereiche wie Lebensmittelvertrieb, E-Commerce-Plattformen und große Einzelhändler, genau die Unternehmen, die aktuell im Visier stehen.

Die Richtlinie schreibt strenges Cyber-Risikomanagement, Erkennung und Meldung von Vorfällen sowie eine umfassende Resilienz in der gesamten digitalen Infrastruktur inklusive Drittanbieter vor.

NIS2 fordert einen Mentalitätswandel: Es geht vom „Assume breach“-Prinzip aus. Die Führungsebene wird zur Verantwortung für Cybersecurity-Governance verpflichtet. Unternehmen müssen nicht nur ihre eigenen Schutzmaßnahmen prüfen, sondern auch die Widerstandsfähigkeit ihres gesamten digitalen Ökosystems, einschließlich Lieferanten, Softwareanbietern und Dienstleistern.

Für EU-Einzelhändler ist NIS2-Compliance ein Zeichen von Reife, Vertrauenswürdigkeit und Geschäftskontinuität.

Weitere Informationen finden Sie im NIS2-Informationszentrum.

Fazit: Warten Sie nicht, bis der Einzelhandel zur Warnung wird

Cyberkriminelle sind opportunistisch. Funktioniert eine Methode in einer Branche, wird sie binnen Tagen in anderen eingesetzt. Deshalb ist Bereitschaft der beste Schutz. Assume breach, schaffen Sie Echtzeit-Transparenz und handeln Sie proaktiv. Eye Security, our experience responding to hundreds of incidents confirms what the data already shows. Cybercriminals thrive in silence. They often dwell in systems for days, weeks, or even months before launching the final, destructive phase of an attack.