Ein vertrautes Windows-Tool mit unerwartetem Angriffspfad

Eye Research hat eine kritische Sicherheitslücke in Microsofts Windows Update Health Tools entdeckt, die eine Remote-Code-Ausführung (RCE) auf Windows-Geräten ermöglicht hätte. Betroffen waren fast zehntausend Unternehmen weltweit. Das Tool, das automatisch über Windows Update bereitgestellt wird, soll die Zuverlässigkeit von Updates verbessern. Eine ältere Version griff jedoch weiterhin auf Azure-Speicherorte zu, die von Microsoft nicht mehr verwaltet wurden.

Wer die Kontrolle über diese verlassenen Speicherorte hatte, konnte beeinflussen, welche Inhalte das Tool herunterlud. Unter bestimmten Bedingungen eröffnete sich so die Möglichkeit, Code auf Unternehmensgeräten auszuführen, die dem Tool standardmäßig vertrauten.

Auf der Spur verwaister Azure-Endpunkte

Die Untersuchung begann mit der Analyse vergessener Cloud-Infrastruktur. Beim Monitoring von DNS-Traffic fiel sofort eine Azure-Speicher-Domain auf. Nach der Registrierung dieser Domain begann globaler Traffic einzutreffen: strukturierte Anfragen von Geräten, die einen Microsoft-signierten Update-Dienst nutzten.

Ein erkennbares Namensmuster half, weitere verwaiste Endpunkte zu identifizieren. Innerhalb von sieben Tagen erhielten zehn dieser Konten über eine halbe Million Anfragen von fast zehntausend Azure-Mandanten. Kontrollierte Tests bestätigten, dass unter bestimmten Bedingungen eine Remote-Code-Ausführung möglich war.

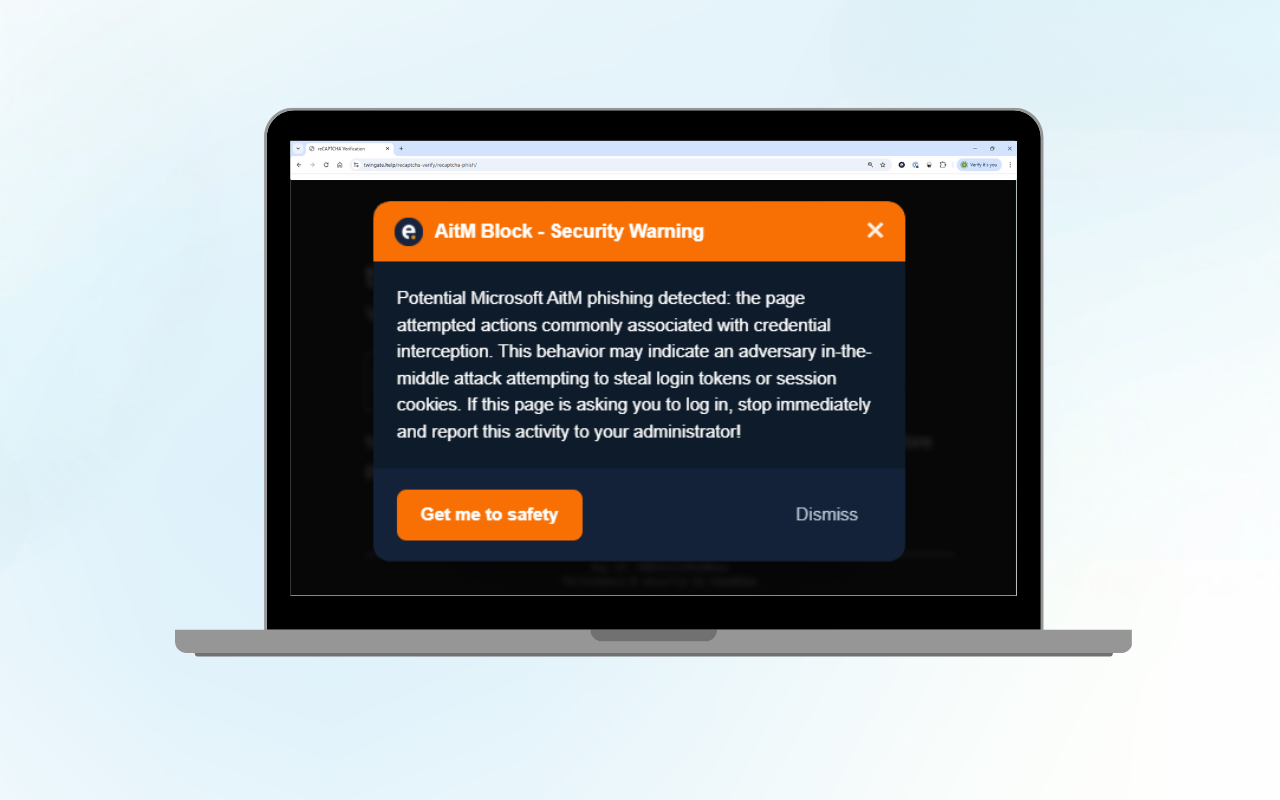

Abbildung 1. Ein klassischer, sicherer Test für RCE: ein einfacher Taschenrechner-Popup. Das System führte einen Befehl aus, dem es nie hätte vertrauen sollen.

Wenn ein routinemäßiger Update-Check zur Sicherheitslücke wird

Anschaulich lässt sich die Situation so darstellen: Stellen Sie sich eine Flotte von Firmenfahrzeugen vor, die jeden Morgen in dasselbe Lager fährt. Eines Tages ist das Lager unbesetzt, die Fahrzeuge kommen aber weiterhin. Die Türen stehen offen, der Prozess läuft, doch niemand kontrolliert, was auf dem Schreibtisch zurückbleibt.

Die ältere Version des Tools verhielt sich genau wie diese Fahrzeuge. Sie vertraute weiterhin auf Speicherorte, die inzwischen stillschweigend den Besitzer gewechselt hatten.

Warum das für jedes Windows-Unternehmen relevant ist

Dieser Fall zeigt, dass Schwachstellen nicht immer durch aktive Angriffe entstehen, sondern auch durch Legacy-Verhalten, das über seine ursprüngliche Nutzung hinauslebt. Selbst etablierte Tools großer Anbieter können versteckte Abhängigkeiten enthalten, die ein unerwartetes Risiko schaffen.

Er unterstreicht außerdem die Bedeutung einer Assume-Breach-Mentalität: Systeme entwickeln sich weiter, Infrastruktur altert, und Blinde Flecken entstehen an Stellen, die niemand überprüft. Unabhängige Forschung hilft, diese Lücken aufzudecken, bevor sie ausgenutzt werden können.

Die Lücke schließen und das digitale Ökosystem schützen

Wir analysierten das Verhalten, bestätigten die reale Bedrohung und meldeten die Schwachstelle an Microsoft. Alle betroffenen Speicher-Accounts wurden sofort an Microsoft zurückübertragen, wodurch die Exploit-Möglichkeit eliminiert wurde.

Diese Entdeckung unterstreicht, wie wichtig es ist, übersehene Komponenten zu analysieren und die feinen Mechanismen zu erkennen, über die Risiken in weit verbreiteter Software entstehen.

Leser, die an der vollständigen technischen Analyse interessiert sind, können den detaillierten Forschungsartikel hier einsehen.

Über Eye Research

Eye Research ist ein Team von Sicherheitsspezialisten mit umfangreicher Erfahrung in offensiven und defensiven Operationen, unter anderem bei den niederländischen Nachrichtendiensten AIVD und MIVD. Sie decken reale Bedrohungen und Schwachstellen auf, um das digitale Ökosystem für alle sicherer zu machen. Mehr über ihre Arbeit erfahren Sie auf der Website von Eye Research.

FAQ: Häufig gestellte Fragen zur Sicherheitslücke in Windows Update Health Tools

Was ist Remote-Code-Ausführung (RCE)?

Remote-Code-Ausführung (RCE) bezeichnet eine Schwachstelle, die es einem Angreifer ermöglicht, beliebigen Code auf einem fremden System auszuführen. Bei dieser Windows Update Health Tools-Schwachstelle hätten Angreifer potenziell Code auf Unternehmensgeräten ausführen können, ohne physischen Zugriff zu haben.

Wie betrifft diese Schwachstelle Unternehmen?

Betroffen waren fast zehntausend Unternehmen weltweit. Da die alte Version des Tools weiterhin auf verwaiste Azure-Endpunkte zugriff, konnten Angreifer Inhalte manipulieren, die von den Geräten heruntergeladen wurden. Dies eröffnet ein erhebliches Risiko für Unternehmensnetzwerke und sensible Daten.

Welche Azure-Endpunkte waren betroffen?

Eye Research identifizierte mehrere verwaiste Speicheraccounts in Microsofts Azure-Cloud, die nicht mehr von Microsoft verwaltet wurden. Über diese Endpunkte konnten die Windows Update Health Tools-Clients potenziell unkontrollierte Inhalte abrufen.

Wie konnte Eye Research die Schwachstelle testen?

Die Forscher analysierten DNS-Traffic und registrierten verlassene Azure-Domains, um den Traffic von realen Geräten zu beobachten. Kontrollierte Tests bestätigten die Möglichkeit einer Remote-Code-Ausführung, wobei ein klassisches Beispiel ein Taschenrechner-Popup auf den Geräten war.

Gibt es Risiken für Endanwender?

Die Schwachstelle betraf in erster Linie Unternehmensgeräte, da die verwaisten Azure-Endpunkte hauptsächlich von Unternehmensinstanzen des Tools genutzt wurden. Privatnutzer sind nur indirekt betroffen, solange sie aktuelle Windows-Updates installiert haben.

Wie meldet man ähnliche Sicherheitslücken verantwortungsvoll?

Security-Forscher sollten Responsible Disclosure betreiben:- Die Schwachstelle zuerst dem Anbieter melden (in diesem Fall Microsoft)

- Exploit-Möglichkeiten nur in kontrollierten Tests untersuchen.

- Keine öffentlichen Exploit-Details veröffentlichen, bevor ein Patch verfügbar ist.