Blogs.

In unseren Blogs finden Sie die neuesten Informationen zur Cybersicherheit.

Ein Ransomware-Angriff aus der Praxis: Was tun, wenn es zu spät ist?

„Alle Systeme sind ausgefallen. Wir sind ausgesperrt. Wir wissen nicht, wie...

Was die Attacken auf M&S, Harrods und UNFI für Ihre Cyberabwehr bedeuten

Eine Welle von schwerwiegenden Cyberangriffen erschüttert aktuell den...

Gefälschte Chef-E-Mails: Alles, was Sie über CEO Fraud wissen müssen

CEO Fraud, auch als „Chef-Masche“ oder „Fake President Fraud“ bekannt, ist eine...

Die 5 größten Cyber-Bedrohungen für Industrieunternehmen im Jahr 2025

Cyberangriffe können für Hersteller schwerwiegende Folgen haben. Sie können...

8Base-Ransomware-Angriff: Schlüssel und Dateien wiederherstellen

Das Incident-Response-Team von Eye Security wurde neulich beauftragt, einen...

Sneaky 2FA: Mit dieser KQL-Abfrage bleiben Sie der Bedrohung einen Schritt voraus

Bei Eye Security suchen wir ständig nach neuen Bedrohungen und...

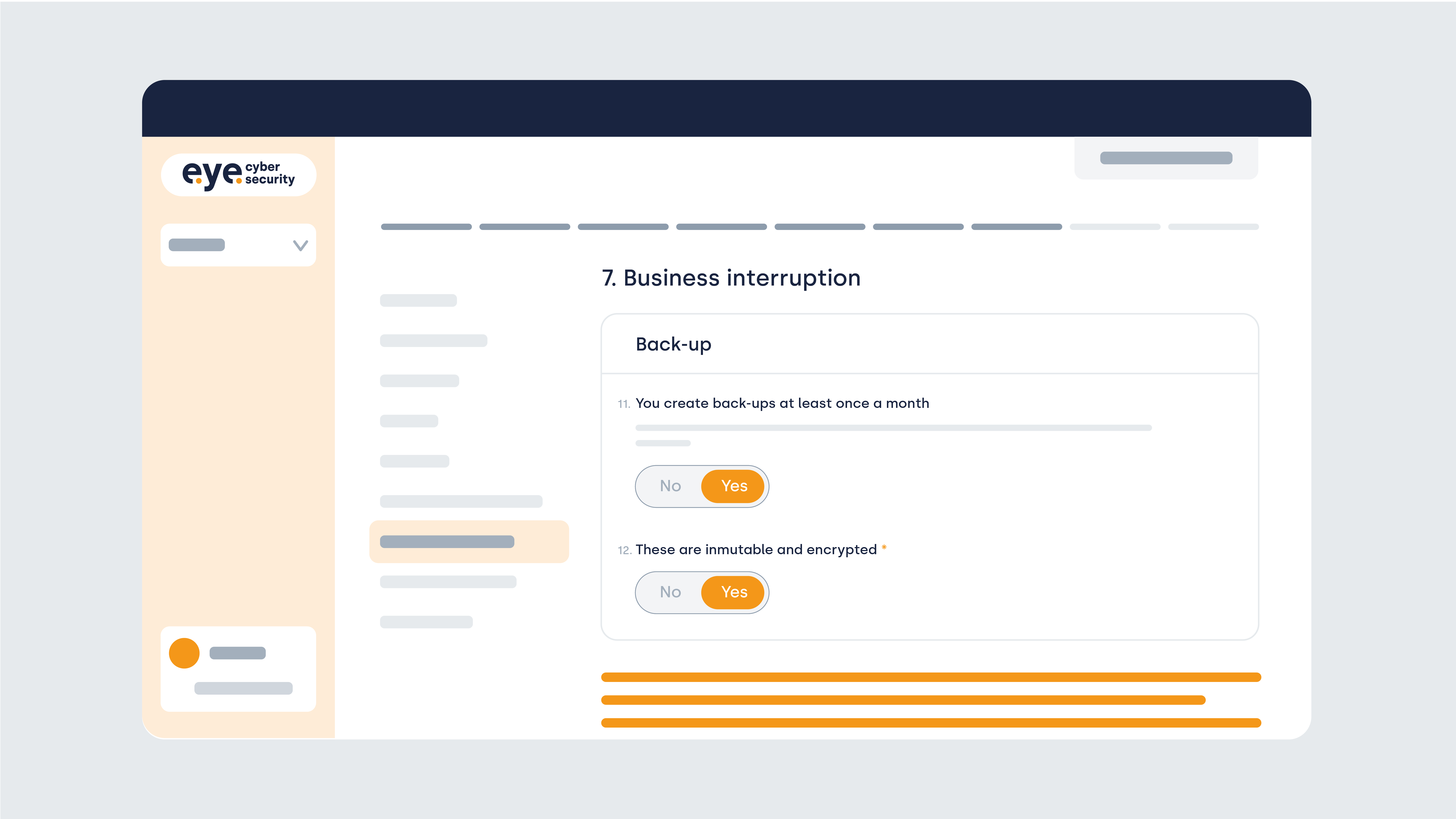

Schutz vor Ransomware: Checkliste, präventive Maßnahmen und Notfallplan

Etwa 60 % aller Unternehmen sind von Ransomware betroffen. Bei etwa 31 % davon...

Ransomware: Bedrohungen, Prävention und Schutzmaßnahmen

Ransomware ist eine der berüchtigtsten Arten von Cyberkriminalität. Die...

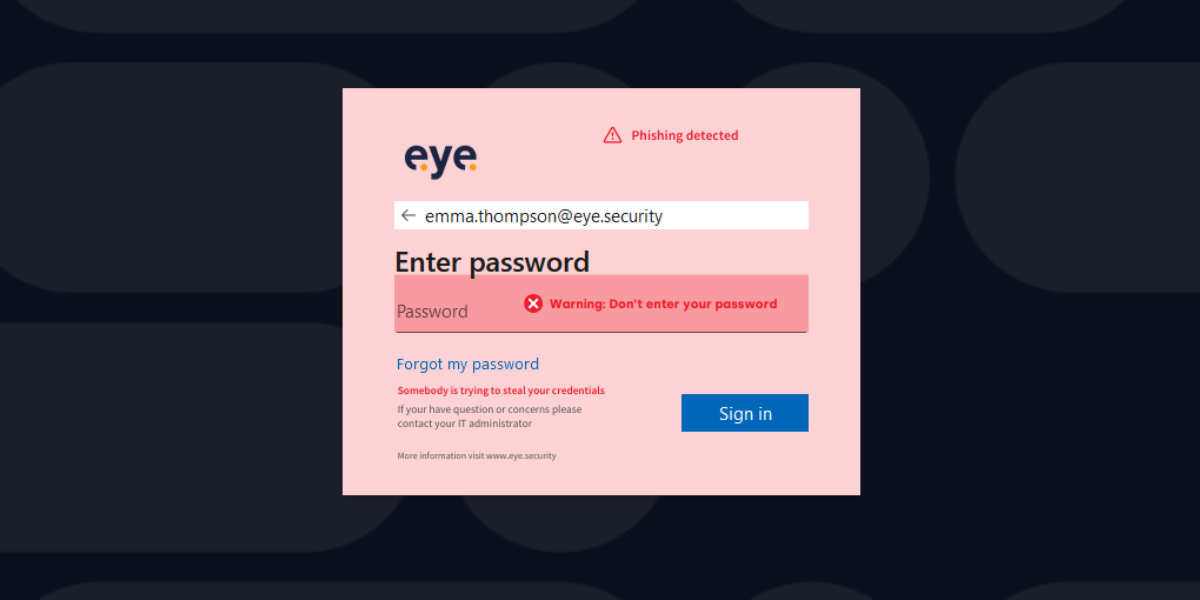

Anmeldedaten gestohlen? Kostenloses Anti-Phishing-Tool für Microsoft 365

Das Phishing von Anmeldedaten ist eine ständige Bedrohung. Und Microsoft 365?...

Die ISO 27001-Zertifizierung: So erfüllt Ihr Unternehmen die Anforderungen

ISO 27001steht für ISO/IEC 27001 und ist ein international anerkannter...