Die Cyberabwehr befindet sich inzwischen in einem Wettlauf, der in Minuten gemessen wird. Die durchschnittlichen Breakout-Zeiten liegen unter einer Stunde, Identitätsmissbrauch hat klassische Malware als primären Angriffsvektor abgelöst, und KI-gestützte Verfahren beschleunigen Phishing-Kampagnen. Fähigkeiten, die früher spezialisiertes Know-how erforderten, sind heute kommerziell verfügbar, automatisiert und breit einsetzbar.

Dieser Beitrag analysiert die zentralen Bedrohungsdynamiken, die 2026 prägen. Dazu zählen identitätsbasierte Angriffe, KI-gestützte Social-Engineering-Kampagnen, professionalisierte Ransomware-Ökosysteme und der gezielte Missbrauch von Lieferketten. Entscheidend ist jedoch die Frage, was diese Entwicklungen für unsere Cybersicherheitsstrategien bedeuten.

Unsere Einschätzung: In 2026 profitieren Organisationen, die Angriffe früh erkennen, schnell eingreifen und ihre Sicherheitsstrategie auf nachweisbare Expertise aufbauen.

Die globale Bedrohungslandschaft 2026 ist von Geschwindigkeit und Skalierung geprägt

Das globale Cyber-Bedrohungslandschaft zu Beginn des Jahres 2026 ist geprägt von hoher Geschwindigkeit, Stealth-Angriffstaktiken und einer zunehmenden Kommerzialisierung. Dadurch sind auch weniger versierte Angreifer in der Lage, komplexe Angriffskampagnen umzusetzen. Drei Kennzahlen verdeutlichen die Dringlichkeit, auf die sich Verteidiger einstellen müssen: Die durchschnittliche Breakout-Zeit ist auf 48 Minuten gesunken, Vishing-Angriffe nahmen zwischen der ersten und zweiten Jahreshälfte 2024 um 442 % zu, und Aktivitäten mit China-Bezug stiegen im Jahresvergleich um 150 %, in einzelnen Branchen sogar um 200 bis 300 %. Diese Werte definieren das Zeitfenster, in dem Erkennung, Eindämmung und Behebung erfolgen müssen.

Gleichzeitig verlassen sich Angreifer zunehmend nicht mehr primär auf klassische Malware. Stattdessen arbeiten sie arbeitsteilig, kaufen Zugangsdaten und Werkzeuge ein und automatisieren ihre Vorgehensweise, um schnell und unauffällig zu agieren. CrowdStrike berichtet, dass heute 79 % aller Erkennungen malware-frei sind, ein deutlicher Anstieg gegenüber 40 % im Jahr 2019. Interaktive, identitätszentrierte Angriffe dominieren.

Drei strukturelle Entwicklungen liegen diesen Zahlen zugrunde. Sie sollten heute den Rahmen jeder Incident-Response-Strategie bilden:

Identitäten und Zugriffsrechte sind zum zentralen Angriffsziel geworden

Identitätsbasierte Angriffe bleiben der dominante Angriffsvektor. 97 % dieser Angriffe beinhalten Passwörter. Der Missbrauch gültiger Konten macht einen erheblichen Anteil an Cloud-Vorfällen und Aktivitäten von Access Brokern aus. Der Microsoft Digital Defense Report 2025 stellt fest: „Anstatt sich mit Brute-Force-Methoden durch Firewalls zu kämpfen, nutzen Angreifer zunehmend legitime Zugangsdaten, Tokens und vertrauenswürdige Beziehungen, um auf Systeme und Daten zuzugreifen.“

Generative KI als neuer Verstärkungsfaktor

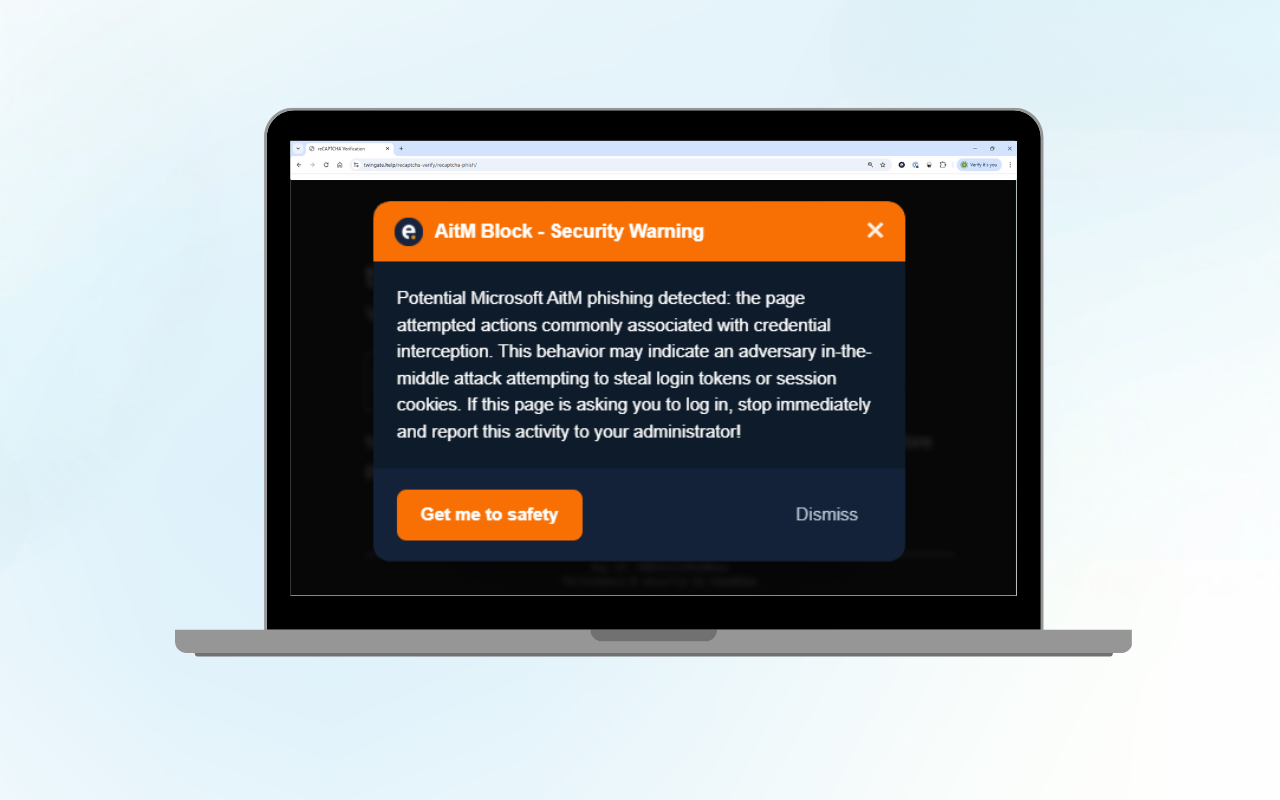

Große Sprachmodelle (LLMs) steigern bereits heute die Erfolgsquoten groß angelegter Phishing-Kampagnen, ermöglichen die Erstellung von Deepfakes und beschleunigen Exploit-Entwicklung in bislang unerreichter Geschwindigkeit.

Bleiben Sie auf dem aktuellen Stand mit unserem Webinar „AI Agents in Cybersecurity“ (Englisch):

Social Engineering skaliert zu geringen Kosten

Für 2026 ist mit noch ausgefeilteren und zugleich hochskalierbaren Social-Engineering-Kampagnen zu rechnen. Vishing und Helpdesk-Betrug ermöglichen schnelle Erstzugänge, umgehen klassische EDR-Mechanismen und nutzen gezielt menschliche Arbeitsabläufe aus. In Kombination mit GenAI-gestützten Ködern entsteht ein besonders wirksamer Angriffsvektor.

Europas Bedrohungslage: zwischen globalem Druck und regionaler Dynamik

Die europäische Cyberbedrohungslage bleibt komplex. Laut dem ENISA Threat Landscape Report 2025 wurden in der EU zwischen Juli 2024 und Juni 2025 nahezu 4.900 verifizierte Sicherheitsvorfälle erfasst. Dies unterstreicht ein zunehmend ausgereiftes Bedrohungsökosystem, das durch schnelle Ausnutzung von Schwachstellen und vielfältige Angreiferstrategien geprägt ist.

Die öffentliche Verwaltung bleibt mit 38 % aller Vorfälle der am stärksten betroffene Sektor, gefolgt vom Transportwesen. Dies verdeutlicht die hohe Exponiertheit kritischer Infrastrukturen in Europa. Kritische Einrichtungen im Sinne der NIS2-Richtlinie machten 53,7 % aller erfassten Vorfälle aus.

Künstliche Intelligenz ist weiterhin sowohl Werkzeug als auch Ziel moderner Cyberoperationen. Angreifer nutzen kommerzielle und manipulierte Large Language Models (LLMs), um Phishing, Social Engineering und Malware-Entwicklung zu automatisieren. Das Auftreten angeblich eigenständig agierender schädlicher KI-Systeme, KI-basierter Täuschungsmechanismen sowie Angriffe auf KI-Lieferketten, also auf Daten, Modelle und Drittkomponenten, verdeutlicht eine schnell wachsende und leicht ausnutzbare Angriffsfläche.

Ransomware-as-a-Service (RaaS) treibt die Professionalisierung von Erpressung voran

Die Verbreitung von Ransomware-as-a-Service (RaaS), geleakten Builder-Tools und Marktplätzen hat die Einstiegshürden deutlich gesenkt und ein hochgradig professionalisiertes Ökosystem geschaffen, das systematische und aggressive Erpressung ermöglicht.

Parallel dazu nimmt auch die Kommerzialisierung von Insider-Zugängen zu. Gruppen wie ShinyHunters oder Lapsus$ rekrutieren gezielt Mitarbeitende, um Zugangsdaten zu verkaufen oder direkten Systemzugang bereitzustellen. Dadurch verschwimmt die Grenze zwischen externer Kompromittierung und Insider-Bedrohung. Für Ransomware-Akteure stellt dies häufig einen schnelleren und verlässlicheren Zugangsweg dar als Phishing oder die Ausnutzung technischer Schwachstellen.

Allein im EU-Transportsektor war Ransomware für 83,9 % aller Vorfälle verantwortlich. Im Finanzsektor stand sie hinter 36 % der erfassten Sicherheitsereignisse.

Business Email Compromise (BEC) bleibt eine zentrale Bedrohung für Unternehmen

Business Email Compromise (BEC) und Phishing zählen weiterhin zu den wichtigsten Einfallstoren. Laut ENISA entfallen 60 % aller Angriffe auf Phishing, zunehmend industrialisiert durch Phishing-as-a-Service-Plattformen. Während rund 73 % der Phishing-Vorfälle als „unbekannt“ klassifiziert werden, führen 27 % zu erfolgreichen Kompromittierungen.

Anfang 2025 waren bereits über 80 % der Social-Engineering-Angriffe KI-gestützt, unter Einsatz manipulierter Modelle, synthetischer Medien und gezielter Modellmanipulation zur Steigerung der Erfolgsquote.

Lieferkettenangriffe: Vertrauen als Einfallstor für persistente Zugriffe

Die ENISA-Analyse zeigt, dass Lieferkettenrisiken 10,6 % aller Bedrohungen ausmachen und damit die Bedeutung indirekter Angriffswege über vertrauenswürdige Partner unterstreichen.

Darüber hinaus setzen staatlich unterstützte Advanced Persistent Threats (APTs) gezielt auf Lieferkettenangriffe, insbesondere gegen Telekommunikation, Logistik und industrielle Netzwerke. Diese Kampagnen nutzen Abhängigkeiten von Drittanbietern und Software-Lieferketten aus, um dauerhaften Zugang zu sensiblen Umgebungen zu erlangen.

Hacktivismus: kostengünstige Angriffe mit hoher Sichtbarkeit

Hacktivismus ist in Europa weiterhin stark präsent und stellt die aktivste Bedrohung für EU-Mitgliedstaaten dar. Er ist für 79 % aller registrierten Vorfälle verantwortlich. Dabei handelt es sich überwiegend um niedrigschwellige DDoS-Angriffe und Web-Defacements. Obwohl die unmittelbaren operativen Auswirkungen oft begrenzt sind, zeigen diese Kampagnen die hohe Skalierbarkeit kostengünstiger, ideologisch motivierter Angriffe.

Auffällig ist, dass öffentliche Verwaltung, Transportwesen und Banken weiterhin zu den strategischen Zielen hacktivistischer Aktivitäten zählen. Dies verdeutlicht die zunehmende Überschneidung finanzieller, ideologischer und geopolitischer Motive innerhalb der europäischen Bedrohungslandschaft.

Insgesamt spiegelt Europas Cyberökosystem eine Mischung aus anhaltenden niedrigschwelligen Bedrohungen, hochwirksamen Ransomware-Angriffen und staatlich unterstützter Spionage wider. Dies erfordert proaktive, mehrschichtige Verteidigungsstrategien in öffentlichen wie privaten Organisationen.

Eye Security 2026: Vom Assume-Breach-Prinzip zur schnellen Reaktion

Diese globalen Trends erfordern ein Umdenken. Organisationen sollten konsequent vom Assume-Breach-Prinzip ausgehen. Gehen Sie davon aus, dass Firewalls und VPN-Konzentratoren kritische Schwachstellen offenbaren und ausgenutzt werden; dass Social Engineering Mitarbeitende dazu bringt, schädliche Anhänge zu öffnen, gefälschte MFA-Anfragen zu bestätigen oder Zugangsdaten für Remote-Zugriffe weiterzugeben; dass ein Software-Update oder ein Drittanbieter-Tool in Ihrer Lieferkette manipuliert sein könnte; und dass wiederverwendete oder geleakte Zugangsdaten einem Angreifer den direkten Einstieg ermöglichen.

In dieser Realität verschiebt sich der Fokus auf Identity-Hardening, Least-Privilege-Zugriffe und schnelle Erkennung basierend auf verhaltensbasierten Baselines, unterstützt durch Playbooks, die davon ausgehen, dass Angreifer bereits Fuß gefasst haben und innerhalb einer Stunde oder weniger ausbrechen könnten.

Darüber hinaus sollten Organisationen proaktives Threat Hunting einsetzen, um die Zeit bis zur Erkennung und Neutralisierung zu verkürzen und diese Erkenntnisse in messbare Resilienz-Kennzahlen einzubinden. Ebenso muss die Incident Response beschleunigt und stärker auf Identitäten ausgerichtet werden.

Organisationen, die in 2026 schnelle, KI-unterstützte Erkennung mit fachlicher Expertise kombinieren, sichern sich den entscheidenden Vorsprung.