Eye Security analysierte zwischen Januar 2023 und November 2025 insgesamt 630 anonymisierte Cybersicherheitsvorfälle in ganz Europa. Die Analyse liefert Einblicke in Erkennung, Verweildauer, Ursachen sowie die operativen Auswirkungen von Sicherheitsvorfällen. Die Auswertung zeigt, wie Bedrohungsakteure Vertrauen, Zeit und Technologie gezielt ausnutzen und wie Managed Detection and Response (MDR) den Verlauf sowie das Ergebnis maßgeblich beeinflusst.

Die Zahlen hinter Sicherheitsvorfällen

-

Produktion und Industrie (18,6 %), Immobilien und Bauwesen (12,1 %) sowie Transport und Logistik (10,3 %) machen zusammen über 40 % aller analysierten Vorfälle aus.

-

Business Email Compromise (BEC) war für 70 % aller Vorfälle verantwortlich.

-

Phishing, Spearphishing und Social-Engineering-Techniken zusammen verursachten 33 % aller Vorfälle.

-

In MDR-gestützten Umgebungen werden Vorfälle bis zu 90 % schneller behoben. Die Verweildauer bei BEC sank dabei von 24 Tagen (rund dreieinhalb Wochen) auf unter 24 Minuten.

-

In 70 % der Ransomware-Fälle wurden Verhandlungen geführt, jedoch führten nur 27 % dieser Fälle zu einer Zahlung. Die durchschnittliche Lösegeldforderung lag bei 613.000 US-Dollar.

Welche Branchen waren am stärksten betroffen

Im Zeitraum 2023–2025 entfielen über 40 % aller registrierten Sicherheitsvorfälle auf drei Schlüsselbranchen. Allein der Produktionssektor machte 18,6 % aus, also etwa jeder fünfte Vorfall. Diese Konzentration unterstreicht seine Bedeutung als kritische Branche und verdeutlicht die erhöhte Anfälligkeit für gezieltes Phishing sowie andere initiale Zugriffsvektoren.

Der Immobilien- und Bausektor (12,1 %) erwies sich überraschenderweise als Hotspot. Dies ist vermutlich auf die rasche Digitalisierung, dezentrales Projektmanagement und das fragmentierte Ökosystem von Subunternehmern zurückzuführen, das die Angriffsfläche deutlich erweitert. In diesem Sektor war die Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC) der dominierende initiale Zugriffspfad. Transport und Logistik (10,3 %) lagen dicht dahinter, wobei Angreifer gezielt die Rolle des Sektors in globalen Lieferketten ausnutzten. Auch hier stellen Phishing und Spearphishing die häufigsten Einstiegspunkte dar.

Gleichzeitig ziehen Einzelhandel, Finanzwesen und Gesundheitswesen weiterhin finanziell motivierte Bedrohungsakteure an. Einzelhandel und Konsumgüter (8,9 %), Finanzdienstleistungen (8,1 %) und das Gesundheitswesen (7,0 %) verzeichneten alle einen Anstieg bei kompromittierten Geschäfts-E-Mails, was die zunehmende Angriffsattraktivität dieser Branchen unterstreicht.

Wir beobachten eine Verschiebung des Fokus von Bedrohungen hin zu Branchen, die das wirtschaftliche Fundament aufrechterhalten. Die starke Abhängigkeit von kontinuierlichen Betriebsabläufen erzeugt erheblichen Druck, den Betrieb rasch wiederherzustellen, den Angreifer gezielt für ihre Verhandlungsposition ausnutzen. Dennoch handelt es sich überwiegend um finanziell motivierte Aktivitäten. Angreifer setzen zunächst auf breit angelegte, opportunistische Scans und Massen-Phishing, um erste Kompromittierungen zu erzielen, anstatt direkt maßgeschneiderte, hochgradig zielgerichtete Angriffe durchzuführen.

So viel Zeit kosten Vorfälle: die investierten Stunden bei der Vorfallsbearbeitung

Zwischen Januar 2023 und November 2025 bearbeitete Eye Security 630 Cybersecurity-Vorfälle, die insgesamt 4.647 Stunden (ca. 6,5 Monate) an Untersuchungs-, Eindämmungs- und Wiederherstellungsarbeit erforderten. Allein im Jahr 2025 bearbeitete das Team 306 Vorfälle, verglichen mit 225 im Jahr 2024 und 99 im Jahr 2023, was sowohl auf einen wachsenden Kundenstamm als auch auf eine wachsende operative Präsenz zurückzuführen ist.

Der höchste zeitliche Aufwand pro Vorfall entfiel auf Ransomware. MDR-Kunden waren dabei vor allem von Ransomware-Angriffen betroffen, die auf Shadow-KI (den nicht autorisierten Einsatz von KI-Tools außerhalb der IT-Kontrolle) oder nicht überwachte Infrastruktur zurückzuführen waren. Während Kunden, die in aktiven MDR- Umgebungen arbeiten, durchschnittlich 39 Stunden (ca. 3 Tage) für die Bearbeitung eines Ransomware-Vorfalls benötigten, mussten externe Kunden ohne MDR durchschnittlich 71 Stunden (ca. 6 Tage) pro Vorfall einkalkulieren.

Für kompromittierte Geschäfts-E-Mails, benötigten Nicht-MDR-Kunden durchschnittlich 19 Stunden pro Vorfall. Im Gegensatz dazu benötigten MDR-Kunden, die von BEC betroffen waren, im Durchschnitt nur zwei Stunden pro Fall. Dies entspricht einer um fast 90 Prozent verkürzten Zeit bis zur Behebung und spiegelt die Effizienzgewinne wider, die durch eine Rund-um-die-Uhr-Überwachung, automatisierte Eskalation und eine sofortige Reaktion erzielt werden.rden.

Das Muster setzt sich bei der Bewertung von Kompromittierungen fort, wobei Kunden ohne MDR im Berichtszeitraum durchschnittlich 16 Stunden für die Bearbeitung von Vorfällen benötigten, während es bei Kunden mit MDR im Durchschnitt nur fünf Stunden waren.

Zeit, in der Angreifer in Unternehmensnetzwerken unentdeckt blieben

Abbildung 1. Der MDR-Vorteil

Im Zeitraum von Januar 2023 bis November 2025 wiesen Kompromittierte Geschäfts-E-Mails (Business Email Compromise, BEC) und Ransomware-Vorfälle die längsten Zeiträume auf, in denen Angreifer in Unternehmensnetzwerken unentdeckt blieben. Die Daten zeigen auch signifikante Unterschiede zwischen Unternehmen mit und ohne MDR-Abdeckung.

Kompromittierung von Geschäfts-E-Mails

Bei Kunden ohne MDR-Dienst betrug die durchschnittliche „Dwell Time“ eines BEC-Vorfalls, gemessen vom ersten Eindringen bis zur Erkennung, 24 Tage (etwa dreieinhalb Wochen) und 12 Stunden (35.280 Minuten), während die durchschnittliche „Dwell Time“ in MDR-Umgebungen bei nur 23,8 Minuten lag.

Die längere „Dwell Time“ in Fällen von kompromittierten Geschäfts-E-Mails ohne MDR kann darauf zurückgeführt werden, dass sie auf menschliche Entdeckungsmechanismen angewiesen sind, wie z. B. die manuelle Identifizierung von anomalen Zahlungsanforderungen.

Diese Diskrepanz zeigt, wie entscheidend die kontinuierliche Überwachung, die automatische Erkennung und die Experten-Analyse rund um die Uhr für Bedrohungen wie BEC sind, die ohne MDR- Unterstützung oft wochenlang unbemerkt bleiben.

Kompromittierungsbewertungen

Bei 38 Kompromittierungsbewertungen betrug die durchschnittliche „Dwell Time“ der MDR-Kunden 39 Minuten. Dies zeigt, dass der MDR-Dienst Anomalien schnell erkennen kann, bevor sie sich zu umfassenden Verstößen entwickeln. Dagegen betrug die durchschnittliche „Dwell Time“ von Nicht-MDR-Kunden bei 24 Vorfällen 390 Minuten (etwa 13 Stunden). Dies ist zwar kürzer als bei anderen Kategorien wie BEC, verdeutlicht aber dennoch die Verzögerung, die manuelle Erkennungs- und Reaktionsmodelle mit sich bringen.

Angriffe auf Identitäten und Vertrauensmissbrauch

Abbildung 2. Ursachenanalysen zeigen eine Verschiebung hin zu identitätsbasierten Angriffsvektoren

Die Analyse von 630 Vorfällen zeigt, dass die Mehrheit der bekannten Kompromittierungen auf menschliche Vektoren zurückzuführen ist. Diese Ergebnisse spiegeln eine Entwicklung in der Strategie der Angreifer wider. Statt einzubrechen, greifen Angreifer zunehmend auf legitime Anmeldeinformationen oder bereits bestehende Vertrauensbeziehungen zurück.

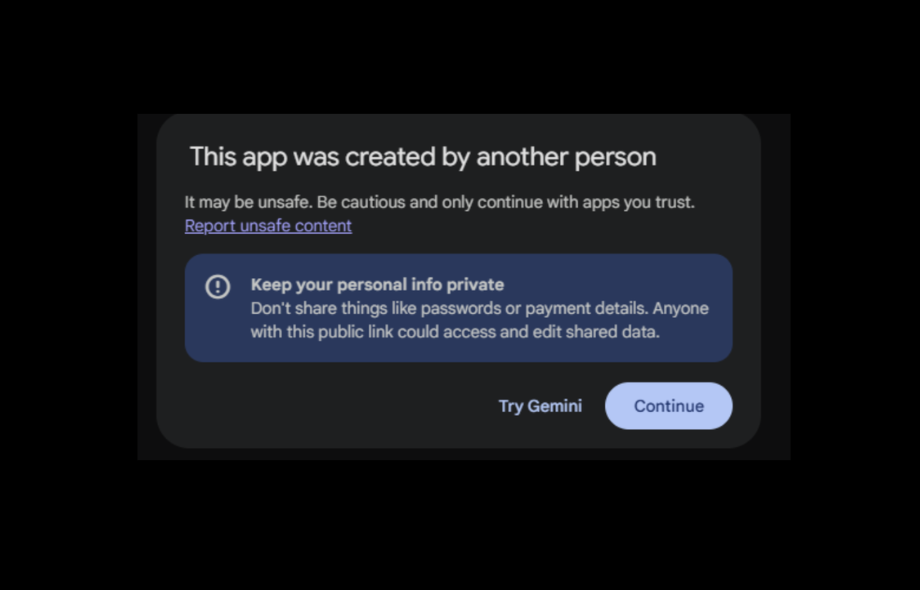

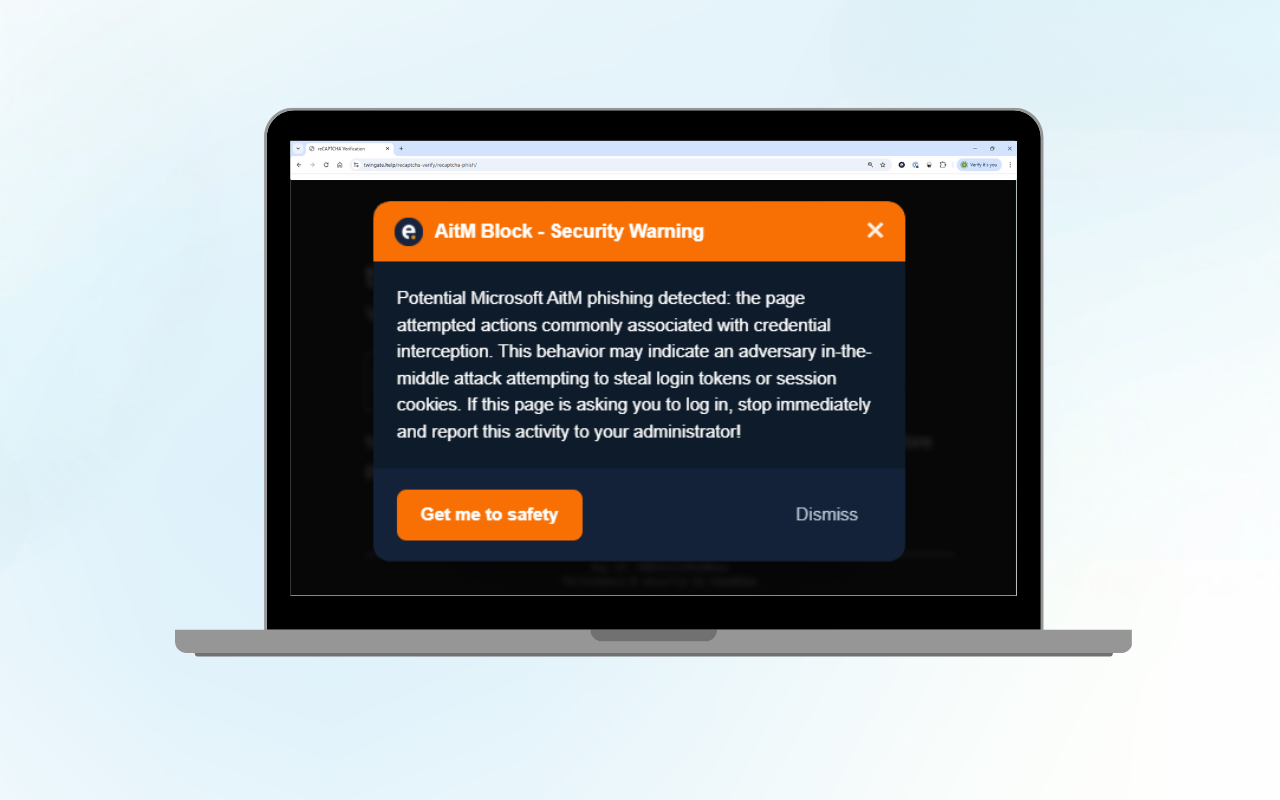

Seit Januar 2025 wurde die Multi-Faktor-Authentifizierung (MFA) in 62 % der Fälle umgangen. Dies zeigt, wie leicht Angreifer schwache Implementierungen, Fehlkonfigurationen oder vertrauenswürdige Sitzungen ausnutzen können, um trotz zusätzlicher Authentifizierungsebenen Zugriff zu erhalten. Zu den Social-Engineering-Techniken gehörten klassisches Phishing, Phishing-Links, Spearphising über Anhänge und Spearphishing über Dienste. Dies verdeutlicht das Ausmaß, in dem Angreifer weiterhin menschliches Verhalten und Prozesslücken ausnutzen. Auch wenn die Erkennungstools immer besser werden, fehlt es vielen Unternehmen an der operativen Disziplin für eine wirksame Nachverfolgung – d. h. für die Überwachung, Untersuchung und Reaktion auf Abweichungen nach der ersten Warnung.

Ohne diese kontinuierliche Überwachung können Angriffe unbemerkt fortschreiten. Dies unterstreicht, dass Resilienz nicht allein durch Automatisierung erreicht wird, sondern auf disziplinierten, klar definierten und expertengestützten Prozessen neben technischen Kontrollen beruht.

Der MDR-Vorteil: Geschwindigkeit als Verteidigung

Seit Juni 2025 erfasst Eye Security systematisch die Erkennungskategorien aller verwalteten Vorfälle. In diesem Zeitraum bearbeitete der MDR-Service 127 Vorfälle. Die überwiegende Mehrheit wurde automatisiert durch SOC-Systeme erkannt und gemäß den definierten Standardprozessen gemeldet und eskaliert. Nur in wenigen Fällen war eine manuelle Überprüfung erforderlich oder es traten geringfügige Erkennungslücken auf. Vier Vorfälle entsprachen zum damaligen Zeitpunkt keiner bestehenden Erkennungsregel und wurden daher über alternative Detektionspfade identifiziert.

Diese Ergebnisse belegen die hohe Wirksamkeit, Automatisierung und Zuverlässigkeit der eingesetzten Erkennungs-Workflows und zeigen, dass sie lediglich ein geringes operatives Risiko mit sich bringen. Gleichzeitig unterstreichen die Daten, dass der MDR-Ansatz Bedrohungen frühzeitig identifiziert und dadurch eine schnelle Eindämmung sowie eine minimale Beeinträchtigung des Geschäftsbetriebs ermöglicht.

Fazit und Ausblick: Von Incident Response zu proaktiver Cyber-Resilienz

Die Cyber-Resilienz wird jetzt daran gemessen, wie schnell ein Unternehmen einen Angriff erkennen, eindämmen und daraus lernen kann.

Identitäten müssen gehärtet, ungewöhnliche Aktivitäten sofort untersucht und Warnungen sowohl automatisiert als auch durch Fachexpertise adressiert werden. Threat Intelligence und ein 24/7- SOC bleiben entscheidend für die Resilienz eines Unternehmens. Sinnvoll eingesetzte KI verstärkt die Verteidigung, indem sie denselben Umfang, dieselbe Geschwindigkeit und Anpassungsfähigkeit bietet wie die Angreifer und bekannte Einstiegspunkte in Chancen zur Früherkennung verwandelt.