Inleiding

Halverwege september ontving ons Security Operations Centre (SOC) een groot aantal meldingen via twee van de Endpoint Detection and Response (EDR) oplossingen die we monitoren binnen onze Managed Detection and Response (MDR) service, namelijk CrowdStrike en Defender voor Endpoint. Uit een eerste analyse bleek dat er malware werd verspreid, maar dit gebeurde niet via e-mail of laterale bewegingen. Het kwam uit een nogal ongebruikelijke bron: Microsoft Teams Chat.

We verwachten dat Microsoft Teams Chat in de toekomst vaker zal worden misbruikt, dus we willen onze bevindingen met je delen in deze blog. De volgende onderwerpen komen aan bod: hoe de aanval werkte, waarom Microsoft Teams Chat steeds populairder wordt bij criminele groepen voor phishing, hoe je kunt reageren op deze aanvallen, hoe je ze kunt beperken en hoe je IT-team soortgelijke aanvallen in de toekomst kan voorkomen.

NB: Niet alles wat in deze blog wordt beschreven, is mogelijk van toepassing op jouw omgeving Als je hulp nodig hebt of aanvullende kennis wilt toevoegen aan deze blog, neem dan gerust contact op met ons team via het formulier op deze pagina. Voor noodgevallen, neem contact met ons op voor incident response.

Microsoft Teams als phishingmethode

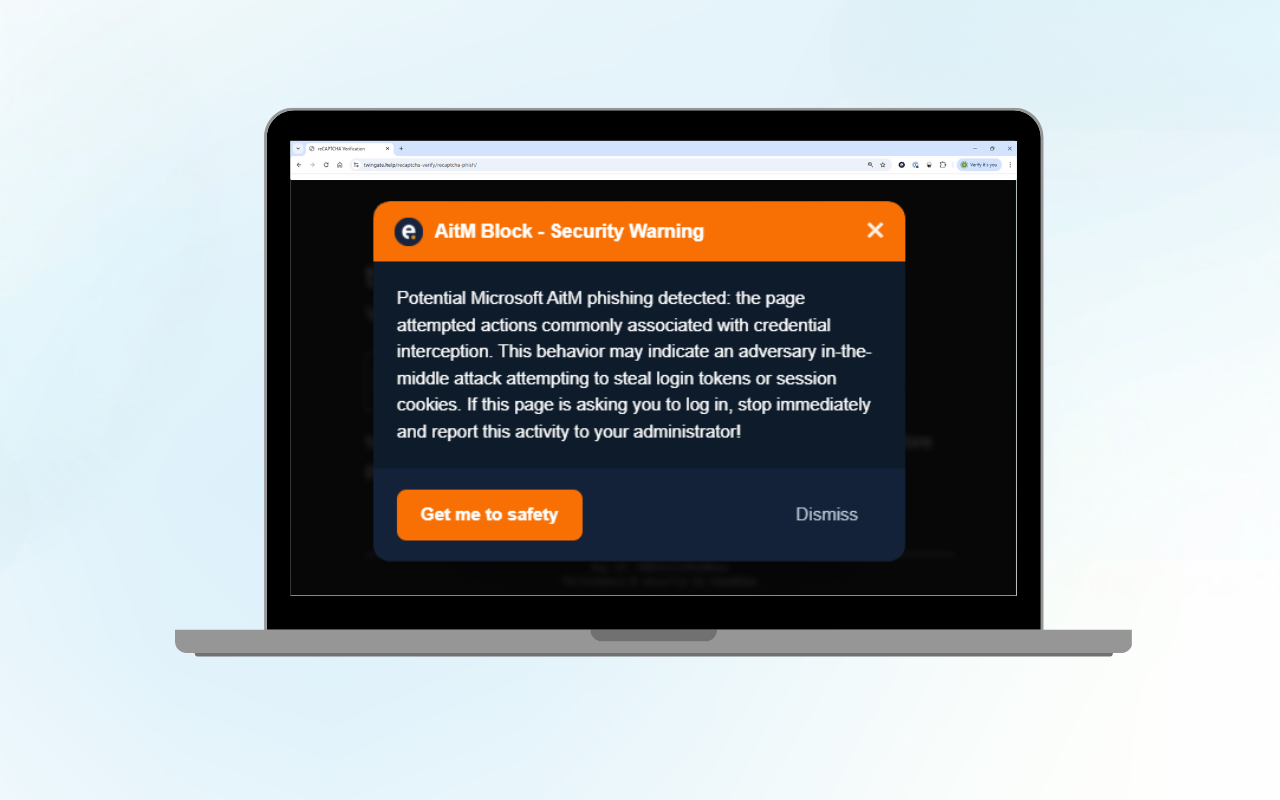

Phishing via Microsoft Teams is een relatief nieuwe bedreiging. Het is een onderwerp waar TrueSec onlangs een onderzoek over publiceerde en waar ook Bleeping Computer over schreef. Voorheen werd e-mail voornamelijk gebruikt voor phishing, maar kwaadwillenden hebben een nieuwe manier gevonden om hun malware via Microsoft Teams te verspreiden. Ze gebruiken waarschijnlijk openbaar beschikbare tools, zoals TeamsPhisher.

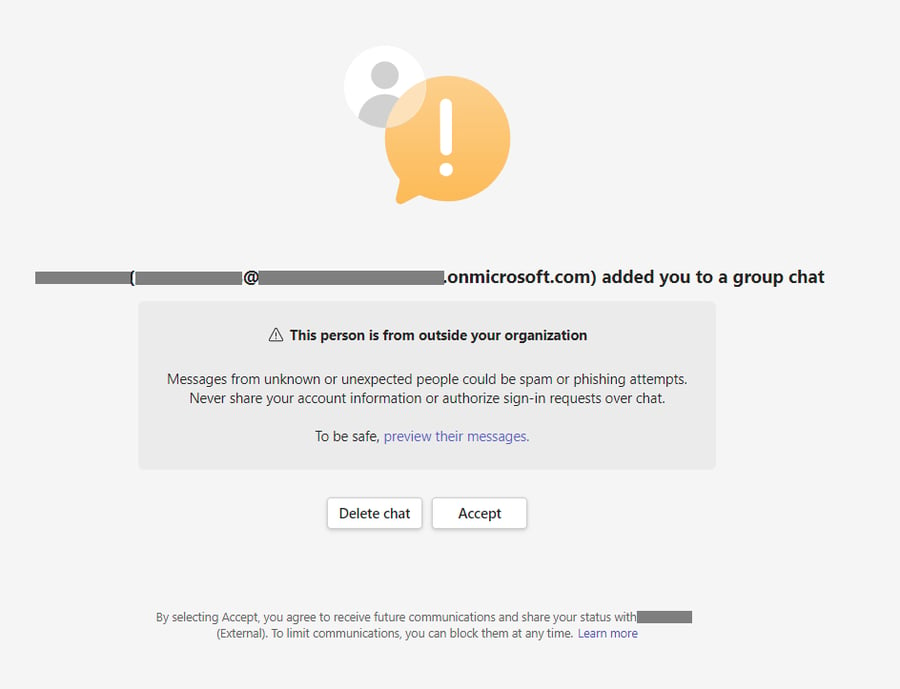

De threat actor compromitteert eerst een legitiem .onmicrosoft.com-domein, wat het mailingdomein is dat wordt gebruikt voor een Microsoft 365-omgeving voor bedrijven zonder eigen domein. De actor kan ook een volledig nieuwe tenant registreren. Vervolgens wijzigen ze een gebruikersaccount zodat deze overeenkomt met de naam van een gebruiker binnen het beoogde bedrijf, meestal de CEO. Via dit account sturen ze geautomatiseerde berichten via Teams. De slachtoffers zien dan dat iemand met ze probeert te chatten, zoals te zien is in Figuur 1.

Figure 1: Extern account probeert een chat te openen in Microsoft Teams

Zodra het slachtoffer klikt om het gesprek te accepteren, wordt er een geautomatiseerd bericht teruggestuurd en staat er naast de naam van het account van de aanvaller de markering "(extern)". We hebben incidenten gezien waarbij het bericht ging over een structurele reorganisatie binnen het bedrijf, waarbij werd aangegeven dat sommige medewerkers zouden worden ontslagen. Een voorbeeld van zo'n bericht vind je in Figuur 2. Dit is natuurlijk bedoeld om angst te zaaien onder potentiële slachtoffers, waardoor de kans groter wordt dat ze de bijgevoegde link openen.

.png?width=673&height=652&name=image%20(1).png)

Figure 2: Extern account probeert een chat te openen in Microsoft Teams

In sommige gevallen die we hebben gezien, wordt het bericht naar honderden medewerkers gestuurd en bevat het een link naar een Sharepoint-site die een kwaadaardig gezipt bestand host. Gelukkig blokkeerden beide EDR-oplossingen de malware-aanval. We hebben een kopie van de malware verkregen en een snelle analyse uitgevoerd om indicatoren te identificeren. We hebben het IP-adres achterhaald van de C2-server en adviseerden de klant deze te blokkeren in hun firewall voor een extra beveiligingslaag.

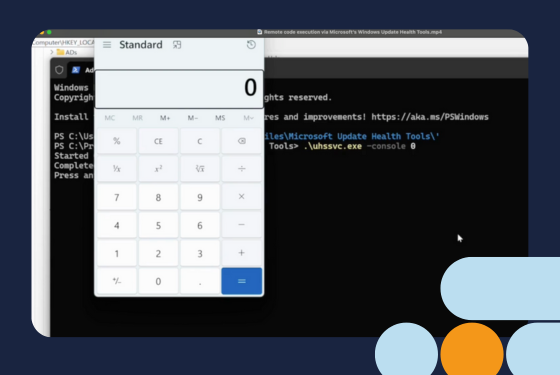

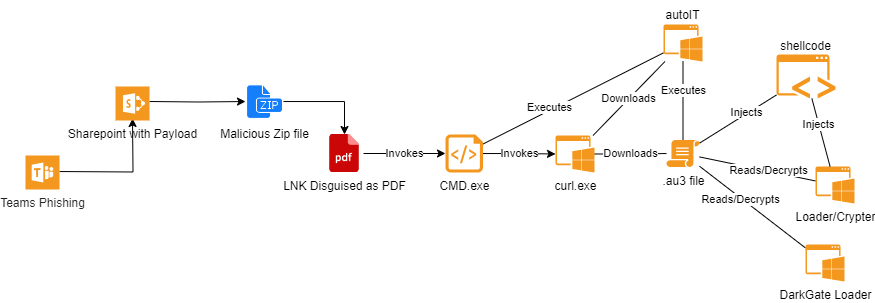

Het gezipte bestand bevatte kwaadaardige software (Darkgate Loader). Als het slachtoffer het gezipte bestand downloadt en opent, zien ze verschillende bestanden die zich voordoen als een PDF. In werkelijkheid zijn deze bestanden LNK-bestanden die code uitvoeren. Een LNK-bestand, of 'LINK-bestand', is een snelkoppeling in Windows die snel toegang geeft tot bestanden, mappen of programma's door hun locatie op te slaan met een bijbehorend pictogram. Zodra de gebruiker het schadelijke bestand heeft geopend, wordt er aanvullende schadelijke software gedownload via de ingebouwde curl.exe-opdracht. Een legitiem (ondertekend) uitvoerbaar bestand AutoIt 3 wordt gedownload naar het systeem, samen met een kwaadaardig AutoIt-scriptbestand (au3), dat vervolgens wordt uitgevoerd. De malware kopieert zichzelf vervolgens naar een map met een willekeurige naam in C:\ProgramData en voegt een snelkoppeling met een willekeurige naam toe aan de map Opstarten, om ervoor te zorgen dat de malware wordt gestart elke keer dat de gebruiker inlogt. Figuur 3 toont de infectieketen van de DarkGate Loader.

Figure 3: Infection chain DarkGate Loader

Response and mitigation

We zijn erin geslaagd om dergelijke aanvallen voor onze klanten te beperken, maar een dergelijke aanval kan nog steeds ontmoedigend zijn, vooral als honderden gebruikers tegelijkertijd het doelwit zijn. Als je wordt geconfronteerd met een soortgelijke dreiging, raden we je aan de volgende acties te ondernemen:

1. Communicatie en bewustzijn van eindgebruikers

Naast de technische maatregelen die hieronder worden beschreven, moet je ervoor zorgen dat je medewerkers op de hoogte zijn van het feit dat ze de kwaadaardige externe uitnodiging voor Teams of een chatbericht in Teams hebben ontvangen. Deel identificeerbaar materiaal, zoals de geïmiteerde naam, het e-mailadres en screenshots van de aanval. Vraag medewerkers om de chat te verwijderen in de Teams-applicatie terwijl het IT-team de reactie afhandelt.

Vraag eindgebruikers die op de uitnodiging hebben geklikt of deze hebben geaccepteerd, om de gebeurtenis te melden bij IT, zodat zij de systemen van de medewerkers kunnen onderzoeken. In de gevallen die we hebben gezien, had IT van tevoren al EDR ingezet op alle systemen. Dit gaf ons de kans om massale bedreigingsjachten en scans uit te voeren op indicatoren van compromittering, waarbij feedback van eindgebruikers alleen diende als bevestiging.

2. Gebruik eDiscovery om kwaadaardige uitnodigingen in Purview te herroepen

Met het eDiscovery-dashboard van Microsoft, onderdeel van Microsoft Purview (Compliance Centre), kun je Teams-berichten doorzoeken, onderzoeken en zuiveren (verwijderen). Afhankelijk van de licentie kan het IT-team proberen de kwaadaardige uitnodiging en/of het bericht in te trekken via eDiscovery. Gedetailleerde instructies over het verwijderen van Teams-chats vind je hier in de documentatie van Microsoft.

Houd er rekening mee dat je een Premium eDiscovery-licentie nodig hebt om deze actie uit te voeren. Er zijn bij ons geen andere methoden bekend om Teams-chats van gebruikers te verwijderen. Helaas is deze functie niet inbegrepen bij de standaard Microsoft eDiscovery-licentie. Een van onze klanten had een Premium eDiscovery-abonnement.

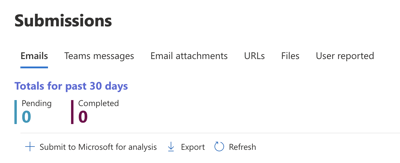

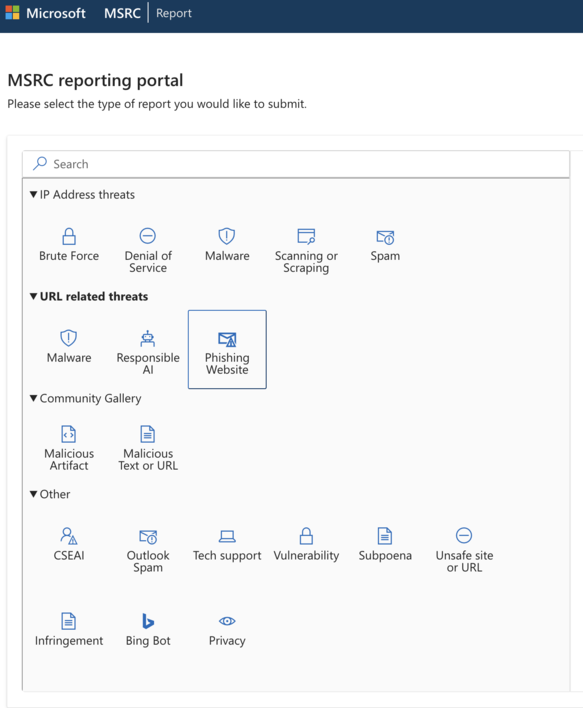

3. Domein(en) melden in het beveiligingscentrum

Het dashboard van het Microsoft-beveiligingscentrum biedt een pagina voor het indienen van rapporten, waar in sommige gevallen alleen URL's, tekst van e-mails en e-mailbijlagen kunnen worden ingediend voor analyse. We hebben de schadelijke 'REDACTED-my.sharepoint.com'- en 'REDACTED.onmicrosoft.com'-URL's gerapporteerd. Met de rapportage kan Microsoft Security de domeinen beoordelen en centraal blokkeren.

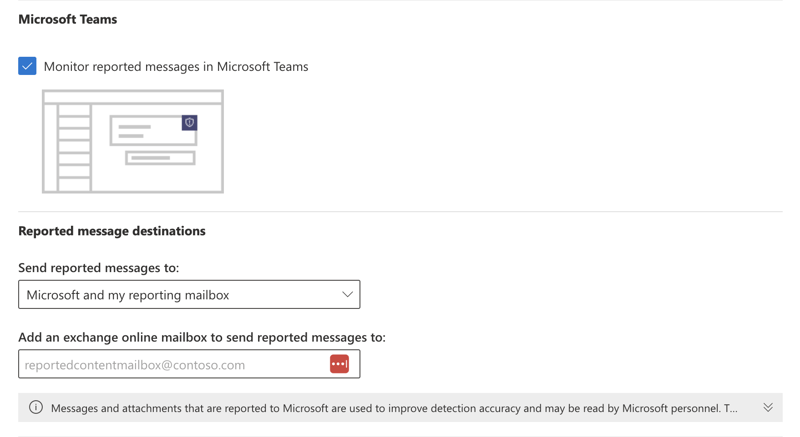

Figure 4

Het rapporteren van Teams is alleen toegestaan als je deze instelling eerst expliciet inschakelt, waardoor het rapporteren van Teams-berichten door eindgebruikers en beheerders mogelijk wordt. Ons advies is om het in te schakelen, als het nog niet is ingeschakeld. Omdat het uren duurt voordat wijzigingen in dit beleid zijn uitgerold in je tenant, beperk je, als de instelling is uitgeschakeld, je mogelijkheden om eindgebruikers te vragen de Teams-berichten te rapporteren, een scenario dat we onlangs hebben meegemaakt.

Figure 5

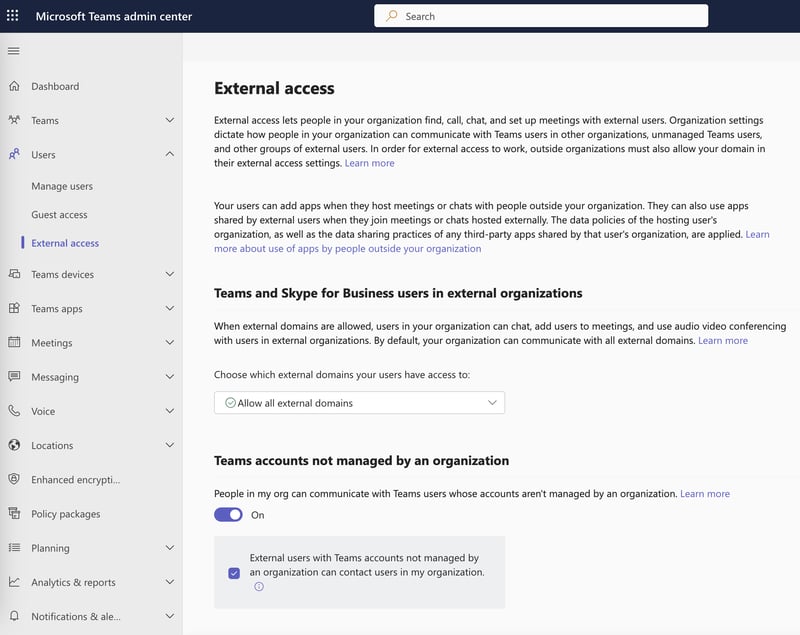

4. Kwaadaardige domein(en) blokkeren in Teams-beheercentrum

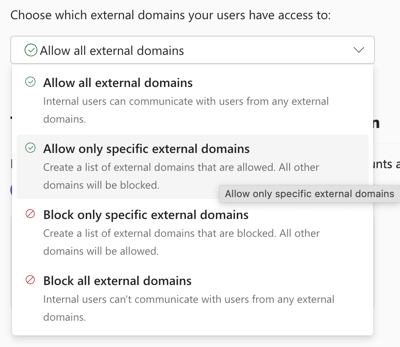

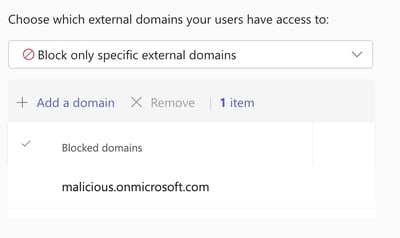

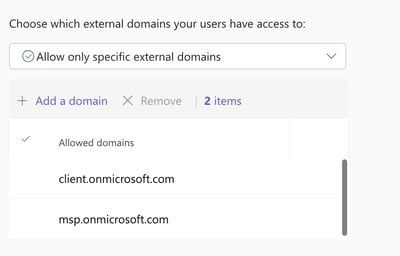

Tijdens een aanval kun je kwaadaardige domeinen blokkeren in het Teams-beheercentrum (link), waardoor inkomende berichten worden voorkomen. Om geblokkeerde domeinen toe te voegen, ga je naar Gebruikers -> Externe toegang, zoals weergegeven in figuur 6.

Je hebt verschillende opties: allowlist externe domeinen, denylist externe domeinen, denylist alle externe domeinen, of allowlist alle externe domeinen, zoals weergegeven in figuur 7. Houd er rekening mee dat het wijzigen van deze instellingen van invloed kan zijn op je bedrijf doordat legitieme externe gebruikers geen contact met je kunnen opnemen via Teams.

Hoewel het blokkeren van bepaalde domeinen nuttig kan zijn, betekent het ook dat kwaadwillenden een ander legitiem .onmicrosoft.com-domein kunnen verkrijgen en een nieuwe aanval kunnen starten. Het toestaan van specifieke externe domeinen zou een betere aanpak kunnen zijn om toekomstige aanvallen te voorkomen. Hiervoor zou echter een proces moeten worden geïmplementeerd voor IT om vertrouwde domeinen toe te voegen.

NB: In één geval zorgde het blokkeren van externe toegang na of tijdens het incident er niet voor dat de uitnodiging en/of het bericht dat al was verzonden door een dreigingsactor werd gewist. Het verminderde alleen het risico op een nieuwe uitnodiging, nieuw bericht of volgende aanval met andere IoC's.

Figure 6

Figure 7

Figure 8

Figure 9

4. Meld schadelijke domeinen bij Microsoft

Het is mogelijk om schadelijke domeinen aan Microsoft te melden via hun MSTC-portal, die je hier kunt vinden. De portal is afgebeeld in figuur 8.

Figure 8

Prevention

Er zijn manieren waarop bedrijven zich tegen dit soort aanvallen kunnen beschermen. Hieronder staan een paar maatregelen die ze kunnen nemen.

1. Wijzig het Teams-beleid om externe domeinen in Teams te blokkeren of op de whitelist te plaatsen

Het instellen van een Microsoft Teams-beleid om alle externe communicatie toe te staan of te weigeren is een haalbare maatregel. Als je bedrijf afhankelijk is van externe communicatie, is het aan te raden om een toestemmingslijst (allowlist) in te stellen zodat alleen vertrouwde domeinen berichten naar je kunnen sturen. Het is echter belangrijk om een proces te hebben voor het toevoegen van externe domeinen, zoals het ticketsysteem voor de IT-ondersteuning dat intern wordt gebruikt.

Tip: eDiscovery Premium kan worden gebruikt om een lijst op te stellen van goedaardige externe domeinen die regelmatig door het bedrijf worden gebruikt. Zo kun je een eerste whitelist opstellen als startpunt.

2. Gebruikersbewustzijn/simulatie

Omdat eindgebruikers misschien nog niet bekend zijn met dergelijke aanvallen via Teams of andere 'vertrouwde' interne communicatiekanalen, is het belangrijk om het bewustzijn onder medewerkers over deze nieuwe methode te vergroten met bijvoorbeeld interne campagnes.

Naast campagnes voor bewustwording is het ook aan te raden om dergelijke aanvallen te simuleren om je personeel beter voor te bereiden. Tools zoals TeamPhisher kunnen hiervoor worden gebruikt. Door deze aanvallen te simuleren, kunnen medewerkers de tekenen van phishing herkennen en kun je je beveiligingsmaatregelen versterken.

3. Sterke EDR-configuratie en 24/7 opvolging

Het is belangrijk voor bedrijven om een goed geconfigureerde EDR-oplossing te hebben, zoals CrowdStrike Falcon of Defender for Endpoint (P2/Business), en actie te ondernemen wanneer er meldingen worden gegenereerd. We hebben gezien dat EDR-tools kwaadaardige acties blokkeren, maar opvolging door een menselijke cyberexpert is noodzakelijk. Als je de waarschuwing laat voor wat het is omdat deze is geblokkeerd, kan de dreiging nog steeds bestaan.

Bedrijven moeten reageren op waarschuwingen, zelfs als de uitvoering is geblokkeerd. Het is belangrijk om te onderzoeken wat er is gebeurd, hoe het is gebeurd, hoe het kan worden voorkomen en hoe eventuele overblijfselen van de actie/infectie kunnen worden verwijderd. In de gevallen die we hebben gezien, werd het LINK-bestand uitgevoerd, maar werd de uitvoering van CMD.exe op de meeste apparaten geblokkeerd. Alle apparaten die een waarschuwing hebben gegenereerd, werden ook geïsoleerd terwijl we onderzochten hoe ver de infectie zich had verspreid.

Indicators of compromise

De volgende lijst met indicatoren kan worden gebruikt om je detectiesystemen voor te bereiden op een soortgelijke aanval. Houd er rekening mee dat deze indicatoren na verloop van tijd relatief snel zullen veranderen. Om hashwaarden te kopiëren, bekijk je de paragraaf Defender for Endpoint (KQL) hieronder.

Voorbeeld van HTTP-netwerkverkeer van DarkGate:

POST / HTTP/1.0

Host: 5.188.87.58:2351

Keep-Alive: 300

Connection: keep-alive

User-Agent: Mozilla/4.0 (compatible; Synapse)

Content-Type: application/x-www-form-urlencoded

Content-Length: 221

id=REDACTED&data=REDACTED&act=1000

HTTP/1.1 200 OK

Connection: close

Content-Type: text/html; charset=ISO-8859-1

Content-Length: 2

Date: Tue, 12 Sep 2023 17:30:58 GMT16

Hunting

Onze steekproef van DarkGate liet sporen achter op de volgende locaties:

C:\Users\<username>\AppData\Local\Temp\Autoit3.exeC:\Users\<username>\AppData\Local\Temp\<random>.au3C:\users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\<random>.lnkC:\ProgramData\<random>\<random>.au3

Queries for incident response

Defender for Endpoint (KQL)

let Hashes = pack_array('237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95d','6aca36077144a2c44a86feba159c5557aae4129f32b9784e9c294bec462b5610','317063a3c83ac853e1dcb17d516445faf9798ad0150b3ac3f3f27f6830b3afb7','4037103e3da62794fba6a060bf654a536fe7d4eaf2d14bec69941f86f2bf54df','11edca0a0529daddf1689e7c02dd4a0aa29c2bb29faad2a5b582a9664ab74b8e','3c470fc007a3c5d59f1c3c483510c60eeb07852905a58d01601bcd0bd2db1245','31fdcaa7f8fc8293b0b2c95098721dc61cbfab4ef863fa224dee81e30d964139','c24ee7d0f3f68687d5390968ec23c9dd7bc68c61817d4c0f355a992591539e41'); |

DeviceFileEvents |

where SHA256 in (Hashes)

DeviceNetworkEvents | where RemoteUrl contains "REDACTED-my.sharepoint.com"

CrowdStrike (Splunk)

main event_simpleName=DnsRequest DomainName="REDACTED-my.sharepoint.com"

| dedup DomainName, ComputerName

| table DomainName, ComputerNameConclusie en volgende stappen

Met de informatie uit deze blog kun je stappen nemen om je te beschermen tegen phishing via Microsoft Teams. Als je hulp wilt bij het beveiligen van je organisatie, neem dan direct contact met ons op via deze link.