Den Haag, 29 juli – Het Nederlandse cybersecuritybedrijf Eye Security heeft nieuwe gegevens gepubliceerd over de wereldwijde uitbuiting van het beveiligingslek in Microsoft SharePoint. De analyse biedt een van de duidelijkste inzichten tot nu toe in hoe de aanvallen verliepen – en wie erdoor werd getroffen.

Uit een scan van meer dan 27.000 SharePoint-servers, uitgevoerd tussen 18 en 23 juli, blijkt dat 396 systemen waren gecompromitteerd bij 145 unieke organisaties in 41 landen. Van deze getroffen organisaties bevond 30% zich in de overheidssector en nog eens 13% in het onderwijs – klassieke doelwitten van cyberoperaties met een inlichtingenachtergrond.

“De data-analyse laat zien dat dit geen willekeurige of opportunistische campagne was. De aanvallers wisten precies wat ze zochten,” aldus Lodi Hensen, VP Security Operations bij Eye Security.

Landen die het hardst werden getroffen

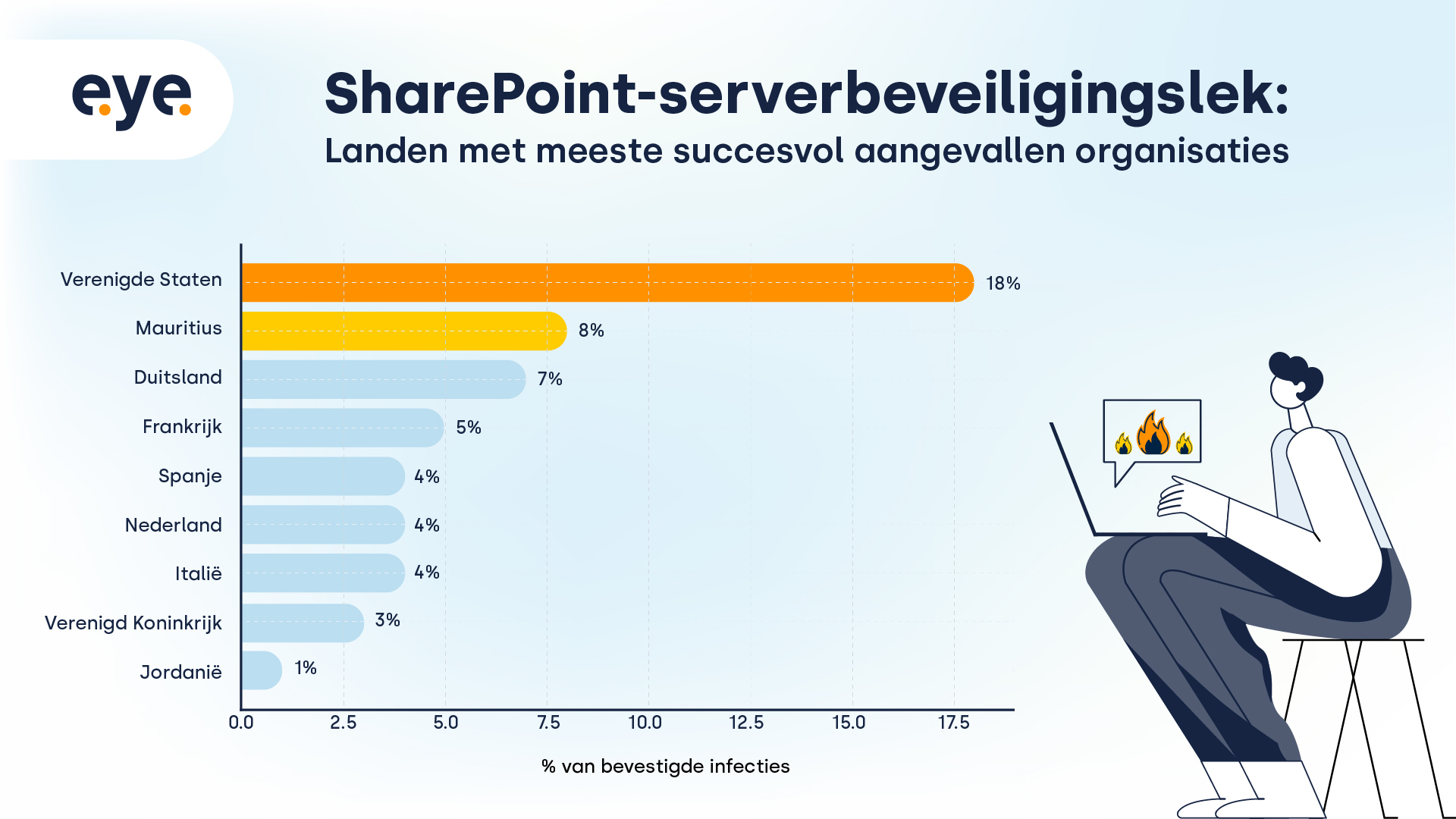

De landen die het zwaarst getroffen zijn door de succesvolle SharePoint-aanvallen zijn onder meer de Verenigde Staten, Mauritius, Duitsland en Frankrijk.

Hoewel in Jordanië slechts twee organisaties getroffen werden, kregen beide een ongewoon hoog aantal aanvallen te verduren.

Sectoren die verder in het vizier stonden

Naast overheid en onderwijs waren ook andere sectoren opvallend vaak doelwit, waaronder:

-

SaaS-leveranciers – 9%

-

Telecomproviders – 4%

-

Energievoorziening/netbeheer – 4%

Deze sectoren beschikken vaak over zeer waardevolle gegevens en vormen interessante toegangspunten tot bredere netwerken.

Verder kijken dan de eerste inbraak

Het onderzoek van Eye Security bracht ook patronen aan het licht in de aanvalsinfrastructuur die wijzen op verschillende doelwitten van afzonderlijke dreigingsactoren. Een voorbeeld hiervan is het gebruik van debug_dev.js, dat opdook in een aparte golf van activiteiten, los van de groep die spinstall0.aspx gebruikte. Deze variant had een andere geografische focus en trof andere landen dan die in de hoofdcampagne werden gezien.

Eye Security voerde meerdere scanrondes uit over meerdere dagen. Tijdens de tweede scan nam het aantal besmettingen verder toe, zelfs nadat Microsoft noodpatches had uitgebracht. Dit wijst erop dat veel organisaties hun systemen nog niet hadden beveiligd, of dat aanvallers al een blijvende aanwezigheid in het netwerk hadden verankerd.

“Dit is het echte risico,” zegt Hensen. “Een patch alleen verwijdert een aanvaller die al binnen zit niet. Het gat tussen de eerste aanval en het moment van volledige herstelmaatregelen kan desastreus zijn – vooral voor middelgrote organisaties zonder 24/7 monitoring.”

Breder dreigingsbeeld

Hoewel Microsoft de eerste aanvallen onlangs heeft toegeschreven aan met China gelinkte actoren zoals Linen Typhoon, Violet Typhoon en Storm-2603, wijzen nieuwe signalen erop dat de exploitatie inmiddels veel breder wordt ingezet.

“In dit soort incidenten zie je vaak hetzelfde patroon: zodra een exploit publiek bekend wordt en technische details gaan rondzingen, springen andere statelijke én niet-statelijke actoren erbij. Daarbij zitten ook cybercriminelen met hele andere drijfveren – zoals puur financieel gewin,” aldus Hensen.

Het gevolg is dat de focus zich verbreedt. Middelgrote organisaties – normaal gesproken geen primaire doelwitten in spionagecampagnes – lopen ineens aanzienlijk meer risico. De tijd tussen ontdekking, het beschikbaar komen van een patch en volledige mitigatie vormt een kritieke kwetsbare periode die veel aanvallers benutten.

Eye Security verwacht dat het misbruik van het SharePoint-lek de komende weken zal doorgaan, met een verhoogde kans op ransomware en supply chain-aanvallen. Voor organisaties die vóór het patchen kwetsbaar waren, is het risico nog niet geweken: als een aanvaller eenmaal binnen is, verwijdert een update hem niet automatisch uit het netwerk.

Wat nu?

Naast het informeren van Microsoft en cyberautoriteiten, bevestigde Eye Security op 19 juli dat al haar klanten veilig waren. Vervolgens werden partners voorzien van gedetailleerde dreigingsinformatie en aanbevelingen.

“Vooral voor middelgrote organisaties is dit een wake-upcall,” waarschuwt Hensen. “Alleen Microsoft Defender of patchen is niet genoeg. Als je niet in realtime kunt detecteren wat er gebeurt, loop je altijd achter de feiten aan.”

Het 24/7 MDR-platform en het incident response-team van Eye Security staan paraat om getroffen organisaties en partners te ondersteunen.

Note to journalists

For more information, interviews, or expert commentary:

Mara Jochem

mara.jochem@eye.security