Introductie

Aanvallers zijn actief bezig met het misbruiken van een remote code execution die gevonden is in de logging package log4j2. Dit wordt gebruikt in de meeste Java applicaties. Een programma is kwetsbaar als het user input logt met behulp van de log4j package. Dit is de meest populaire logoplossing die binnen Java wordt gebruikt, voornamelijk om makkelijk fouten in applicaties en websites te kunnen opsporen.

De aanval

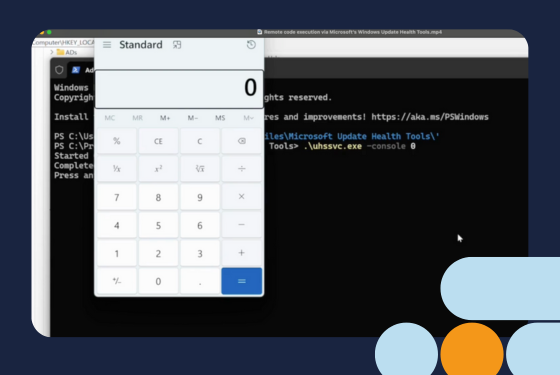

Het enige dat een aanvaller hoeft te doen, is een enkele regel tekst naar een kwetsbare applicatie versturen. Zodra de applicatie deze regel logt, wordt de payload in de tekst door het systeem opgehaald en uitgevoerd. De aanvaller kan op afstand code uitvoeren op de computer waarop de toepassing wordt gehost. Er zijn al meerdere proof-of-concepts van de aanval beschikbaar op internet. De kwetsbaarheid treft niet alleen systemen die direct op internet zijn aangesloten, maar ook backend-systemen. Als aanvallers proberen het beveiligingslek op webservers te misbruiken, is het mogelijk dat deze exploit op backend-servers terechtkomt. Als een van deze backend-servers een kwetsbare Java-toepassing bevat die gebruikersinvoer verwerkt, kan dit ertoe leiden dat een aanvaller code uitvoert op de backend-servers.

Kwetsbare versies

Alle versies vanaf 2.0-beta9 tot 2.15 van de package log4j2 zijn kwetsbaar. log4j-versies 1.x zijn niet kwetsbaar, maar zijn sinds augustus 2015 'end of life' en mogen daarom niet als veilig worden beschouwd.

Mitigatie

- Update log4j2 naar versie 2.17.0 of hoger (vereist toegang en herstart). Versies voor oudere Java-versies (6 of 7) zijn beschikbaar op de Apache.org-website.

Als je de log4j2-bibliotheek niet kunt bijwerken, zijn er enkele risicobeperkingsopties beschikbaar. De Apache.org-website heeft hier een lijst.

Kwetsbare producten

Deze kwetsbaarheid kan op meerdere plaatsen voorkomen. Producten die je gebruikt kunnen worden beïnvloed, maar ook intern ontwikkelde applicaties en SaaS-applicaties in de cloud. De meeste grote SaaS-leveranciers hebben inmiddels passende maatregelen genomen.

Honderden producten zijn kwetsbaar voor de Log4Shell-kwetsbaarheid. Getroffen leveranciers zijn onder meer FortiNet, Dell, Apache, Microsoft, N-Able en VMware. Het Nationaal Cyber Security Centrum (NCSC) van Nederland heeft een lijst met alle getroffen software gepubliceerd. Gebruik deze lijst om te bepalen of je organisatie kwetsbare software gebruikt, en zo ja, zorg ervoor dat je deze bijwerkt zodra er een update beschikbaar is.

Als je bedrijf (of een van je IT-leveranciers) Java-software op maat ontwikkelt, zoals webapplicaties, controleer dan of log4j2 wordt gebruikt binnen het product. Als dit het geval is, moet de versie van log4j2 worden bijgewerkt naar de nieuwste versie.